ランサムウェアへのロールバックによる対処が有用ではない3つの理由

「バックアップは最後の手段だ」という言葉は、セキュリティ専門家やシステム管理者にとって、あまりにも馴染み深い言葉です。バックアップは、DR対策が存在する限り、その中核を成しています。ドライブのクラッシュであれ、ランサムウェアの攻撃であれ、目的は同じで、データを回復し、組織をできるだけ早く立ち直らせることです。

しかし、このプロセスに携わる誰もが認識しているように、これは「言うは易く、行うは難し」です。

ランサムウェア攻撃や他のマルウェアに感染した場合、「4つのファイルだけが暗号化された」後、すぐにそれを止めれば、最後に確認したクリーンなバックアップにロールバックできる、という誤解が広まっています。では、ビジネスに影響を与えることなくロールバックし、脅威を完全に排除することができるのでしょうか?

ランサムウェアへのロールバック修復とは何か、何が問題なのか?

「ロールバック修復」という概念は、古典的なバックアップ戦略を発展させたものです。この文脈では、組織はローカル・ドライブまたはリモート・ストアに保存された重要なファイルのコピーを使用して、不要な変更を迅速に回復、または「ロールバック」します。サイバーセキュリティでは、望ましくない変更は、多くの場合、ランサムウェア、既知または未知のマルウェア、ファイルレスまたはスクリプトベースの攻撃の結果として発生します。

エンドポイント・セキュリティ・ソリューションは、シャドー・コピーを活用し、ボリューム・シャドー・コピー・サービス(VSS)を使用することがよくあります。VSS は Microsoft が Windows Server 2003 で導入したもので、実行中のアプリケーションのバックアップをより適切に管理するためのものですが、VSS とシャドー・コピーに依存することはサイバーセキュリティにおいて問題があります。その問題とは、バックアップが貴重なストレージ・スペースを占有するため、VSSのジャストインタイムの性質が、ランサムウェア(または他のマルウェア)がシステムの暗号化や侵害を始める前に正しいスナップショットを取得する時間との戦いになってしまうことです。また、シャドーコピーが削除された場合、マスターバックアップから復元することになります。

一部のセキュリティ・ベンダーは、マイクロソフトに追随して独自のファイル復元ユーティリティを作成し、攻撃者が重要なファイルを暗号化したり破壊したりすることに対するヘッジとして、コピーを作成する同様のサービスを提供しています。しかし、これはどちらかというとヘッジであって、解決策ではありません。

ランサムウェアへのロールバック修復の3つの欠点

なぜランサムウェアに対するロールバック修復のアプローチは有効な解決策ではないのでしょうか?ロールバックを戦略として再考すべき理由トップ3をまとめました。

ロールバック修復における事実その1:攻撃者も同様にそれを知っている

ランサムウェアであろうとなかろうと、ロールバックによる修復戦略の最初の課題は、攻撃者がロールバックの存在を知っており、ランサムウェア攻撃から回復するためにファイルを迅速に復元して身代金の支払いを回避するために、組織がこの戦略に依存していることを理解していることです。マルウェアの作者は、何年も前から「vssadmin」コマンドを利用して既存のシャドーコピーを削除しています。実際、この手法は頻繁に発生しているため、MITREはこの手法をATT&CKフレームワークに追加しました(以下の図1参照)。場合によっては、VSSを無効にしてから暗号化の実行を待ち、残っているシャドーコピーが役に立たないようにするランサムウェアが書かれていることもあります。セキュリティ リサーチャーのFlorian Roth氏は、「vssadmin delete shadows」を呼び出そうとするプロセスを探し、ツリー全体を殺す「Raccine(ランサムウェア・ワクチン)」というプログラムを公開しました。

このほかにも、攻撃者がシャドーコピーを削除する方法はいくつかあります。

- Wmic.exe でコマンドライン 「shadowcopy delete」 を実行

- PowerShell でコマンドライン 「win32_shadowcopy」 を実行

- Vssadmin.exe でコマンドライン 「resize shadowstorage」を実行

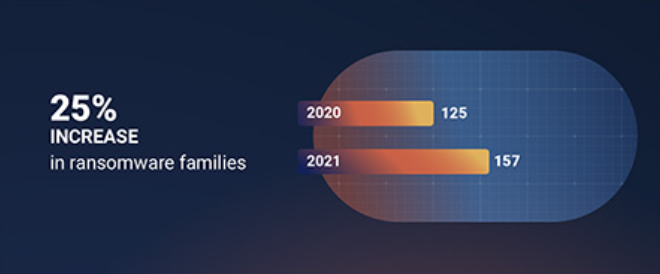

WannaCry、Revil、Robbinhood、Contiなどの最も一般的なランサムウェアファミリーは、シャドーコピーを削除したり、ファイルリカバリ機能を無効にしたりします。Ivanti社の「Ransomware Spotlight Year End 2021 Report」(図2参照)によると、2021年だけで32の新しいランサムウェアファミリーが出現しています(前年比25%増)。新しいランサムウェアファミリーが登場するたびに、バックアップやロールバック戦略に関係なく、組織のセキュリティに対するリスクが高まっています。

最近、大きな影響を与えたREvilランサムウェアキャンペーンは、Kaseya社のソフトウェア配布プラットフォームを侵害した後に拡散し、この技術を実証しました。REvilがKaseya社に7000万ドルという途方もない身代金を要求したため、このキャンペーンによって1500もの組織が被害を受けました。そして、先に述べたように、REvilは、ほとんどのランサムウェアファミリーと同様に、シャドーコピーを削除するメカニズムを保持していました。

ロールバック修復における事実その2:ファイルの復元により、ビジネスが再開できたとしても、脅威が残る

実行中のランサムウェアやその他の脅威を殺して、直ちに被害ファイルを復元することは、ベストプラクティスとは言えません。ロールバックを使用すれば、最小限のダウンタイムでビジネスを再開することは可能かもしれませんが、バックドアがインストールされていたかどうかはわからないままです。また、脅威をすべて根絶したと確信できません。ランサムウェアのマルウェアは、必ずしも攻撃が実行される方法とは限りません。マルウェアには、バックドア、潜在的に望ましくないアプリケーション(PUA)、スパイウェアなど、ランサムウェア以外のさまざまな疑わしい脅威が含まれている可能性があります。これらの脅威のどれもがランサムウェアの入口となり得るため、攻撃者がインストールしようとしているものが何であるかを知るためには、マルウェアの分類が非常に重要となるのです。

ファイルを暗号化する前に、恐喝のためにファイルを流出させるハイブリッド攻撃の普及は、この問題を浮き彫りにしています。攻撃者がいなくなったと思っても、彼らが再び戻ってこないという保証はありません。

ランサムウェアの場合、ファイルの暗号化は、すでに環境内に潜伏している攻撃者にとって、当然ながら最終のステップに過ぎません。攻撃者がエンドポイントを制御することに成功したら、他にもさまざまな行動を取る可能性があります。

組織のポリシーを見ると、ほぼすべてのインシデント対応は、「ファイルを復元する」ではなく、「侵害を食い止める」から始まっています。侵入を食い止めるとは、攻撃を素早く特定し、その爆発範囲を把握し、その拡大を食い止めることです。早すぎるロールバックは、脅威全体を取り除く機会を失い、他に影響を受ける可能性のあるものを把握することができません。侵入経路を特定することは、非常に重要なステップです。

一般的な攻撃側の戦略は、攻撃者が環境にアクセスした後も、正常に機能しているように見せかけながら、バックアッププロセスを「破壊」することです。時には、攻撃者は攻撃を実行したり、ファイルを暗号化したりするまで7~21日間待つこともあります。つまり、脅威が検出された後、組織はシステムを感染前の状態に戻すために、数日、数週間、あるいは数カ月も遡らなければならない場合があるのです。サーバ、データベース、VMを再構築する必要があるため、復元にかかる時間は数日、数週間、数カ月という単位で計測されます。

ランサムウェア攻撃に対するNISTのインシデント対応ガイダンスでは、明確に攻撃全体を封じ込めることが最初のステップと明記されています。バックアップを保護して破損を防ぐことも、初期の重要なステップです。バックアップからの復元は、環境が完全に感染していない状態で行う必要があります。現実には、攻撃者がまだ潜んでいる可能性があり、再び暗号化することを止めることができず、バックアップまで確実に破壊されます。

ロールバック修復における事実その3:脅威はランサムウェアだけではない

ロールバックに依存した修復を行う場合、ランサムウェアによるシャドーコピーの削除だけが脅威ではありません。最近の攻撃では、バックアップを破壊したり、バックアップの暗号鍵を復元不可能なものに変更したりすることが行われています。そして組織は、バックアップの復元テストを行わない限り、このようなことが行われていることに気づかないのですが、これはまれなことです。最近の攻撃には、ファイルレスマルウェアやスクリプトベースの攻撃がありますが、これらはエンドポイントに悪意のあるコードを挿入するのではなく、システム自体の組み込みユーティリティに依存するため、特定と阻止がさらに困難になっています。

具体的には、PowerShellとWindows Management Instrumentations(WMI)は、システム上で高い権限を持つため、この種の攻撃の主要なターゲットとなります。これらのツールキットを利用すれば、攻撃者はシャドーコピーの削除、重要なシステムサービスのシャットダウン、永続性の確立などを、標準的なアンチウイルスプログラムを作動させることなく簡単に行うことができます。前述したように、脅威者はバックアップがまだ稼働しているように見せかけることが知られており、バックアップの検出はさらに困難になっています。

攻撃を防ぐことで、面倒なロールバックシナリオを回避

ランサムウェアを含むマルウェアが実行され、システムに感染する前に阻止することで、攻撃の連鎖全体が開始される前に断ち切ることができます。マルウェアは起動しないので、将来の恐喝のためにファイルを流出させたり、ファイルを暗号化したり、その他の破壊的なアクションを起こすことはできません。また、そもそもシステムが感染していないため、ロールバックやリストアも必要ありません。

従来の EDR ソリューションは受け身型で、実行後の挙動を調べるため、攻撃者に対してお客様の環境を侵害し始めるのに必要な時間を与えてしまいます。脅威者は、検知を回避する新しい攻撃を常に開発しており、EDRだけでは攻撃を阻止することはできません。詳細については、eBook「EDRが十分でない8つの理由」をご覧ください。

https://info.deepinstinct.com/ja-jp/8-reasons-why-edr-is-not-enough

攻撃が実行される前に阻止されることで、組織は脅威によって引き起こされるそれ以降のコストを回避することができ、攻撃者が内部に侵入してバックアップを無効化することもありません。バックアップは依然としてセキュリティスタックの重要な要素ですが、ロールバック戦略に頼るよりも、組織のシステムとデータに被害が及ぶ前に攻撃を防ぐ方がはるかに優れています。

Deep Instinctは、ランサムウェア、ゼロデイ脆弱性、その他の未知のマルウェアを実行前に阻止する予防第一のアプローチを採用しており、ロールバック戦略への過度な依存によるリスクを低減します。サイバーセキュリティのために世界初かつ唯一自社構築したディープラーニング フレームワークによる革新的な技術により、Deep Instinctは実行前の攻撃を99%以上防止し、誤検知率を0.1%未満に下げ、全体のリスクを低減することが可能です。

Sources

- docs.microsoft.com

Volume Shadow Copy Service deleted after ransomware attack - Backup no longer working - Microsoft Q&A

「今週の始め、サーバーがランサムウェアの攻撃を受けました。翌日サーバーにログインしたところ、シャドーコピーがすべて消えており、またWindowsサーバーのバックアップも機能しなくなっていました。」 - csoonline.com

How to protect backups from ransomware | CSO Online

ランサムウェアはより賢くなり、バックアップを攻撃して復旧を阻んでいます。いくつかの簡単な手順を踏むことで、このような事態を防ぎましょう - Born's Tech and Windows World

Raccine: Protect volume shadow copies from ransomware

興味深い話 - あるセキュリティ リサーチャーが、ランサムウェアに対する簡単な防御策として「Raccine」と呼ばれるツールを開発しました。これは、ランサムウェアやその他のマルウェアがWindowsのNTFSドライブ上のボリュームシャドーコピーを削除するのを防ぐものです。ランサムウェアは、Windowsシステムが感染すると、VSSコピーを削除します - redcanary.com

It’s all fun and games until ransomware deletes the shadow copies

悪意のあるバッチファイル(.bat)がPowerShellコマンドを実行し、リモートでホストされているPastebin上のペイロードをダウンロードして実行し、ランサムウェアを展開させます。さらに、ボリュームシャドーサービス管理ツール(vssadmin.exe)を起動し、ローカルのシャドーコピーを削除していました - pkware.com

Ransomware Plus Exfiltration: Encrypt Your Data Before Someone Else Does

2019年後半から、従来のランサムウェアの手口とデータ流出を組み合わせたハイブリッドな各種サイバー攻撃が出現しています - EDR の回避

https://vanmieghem.io/blueprint-for-evading-edr-in-2022/