Conti Group: インサイド・ルック

ランサムウェアはいまや一大ビジネスです。2023年、データ侵害の平均的な被害額は445万ドルで、ランサムウェアの平均的な被害額は454万ドルでした。脅威アクターグループにとっては、おおきな儲けが見込めるビジネスです。最も成功しているランサムウェアグループは、洗練された運営構造を特徴としており、人事、財務、そして通常の企業で見られるようなすべてのサポートチームを備えたビジネスのように運営されています。

最も注目を集め、またよく知られた脅威グループの1つは、2010年代後半に結成されたロシア系の組織であるContiです。活動中の数多くの脅威グループのひとつに過ぎませんが、その規模、被害総額(数十億ドルという推定もある)、構造においてユニークな存在でした。

2022年2月、ロシアのウクライナ侵攻後、不満を抱いたウクライナの関連組織から流出した、今でこそ有名なContiリークによって、その組織構造と手法が暴露され、消滅のきっかけとなりました。

Contiグループはどのようにして誕生し、どのようにしてあれだけの成功をもたらしたのか?このブログ記事では、Contiとは何者なのか、どのように始まったのか、注目すべき活動は何だったのか、そして最終的にはどのように解散したのか、Contiの内部を簡単に紹介していきます。

Contiとは何者か?

直接的なつながりは明言されませんでしたが、Contiはロシアと明確なつながりを持っていました。グループのメンバーはロシア語で連絡を取り合い、特に最初のウクライナ侵攻以降はロシアの地政学的利益を公に支持していました。

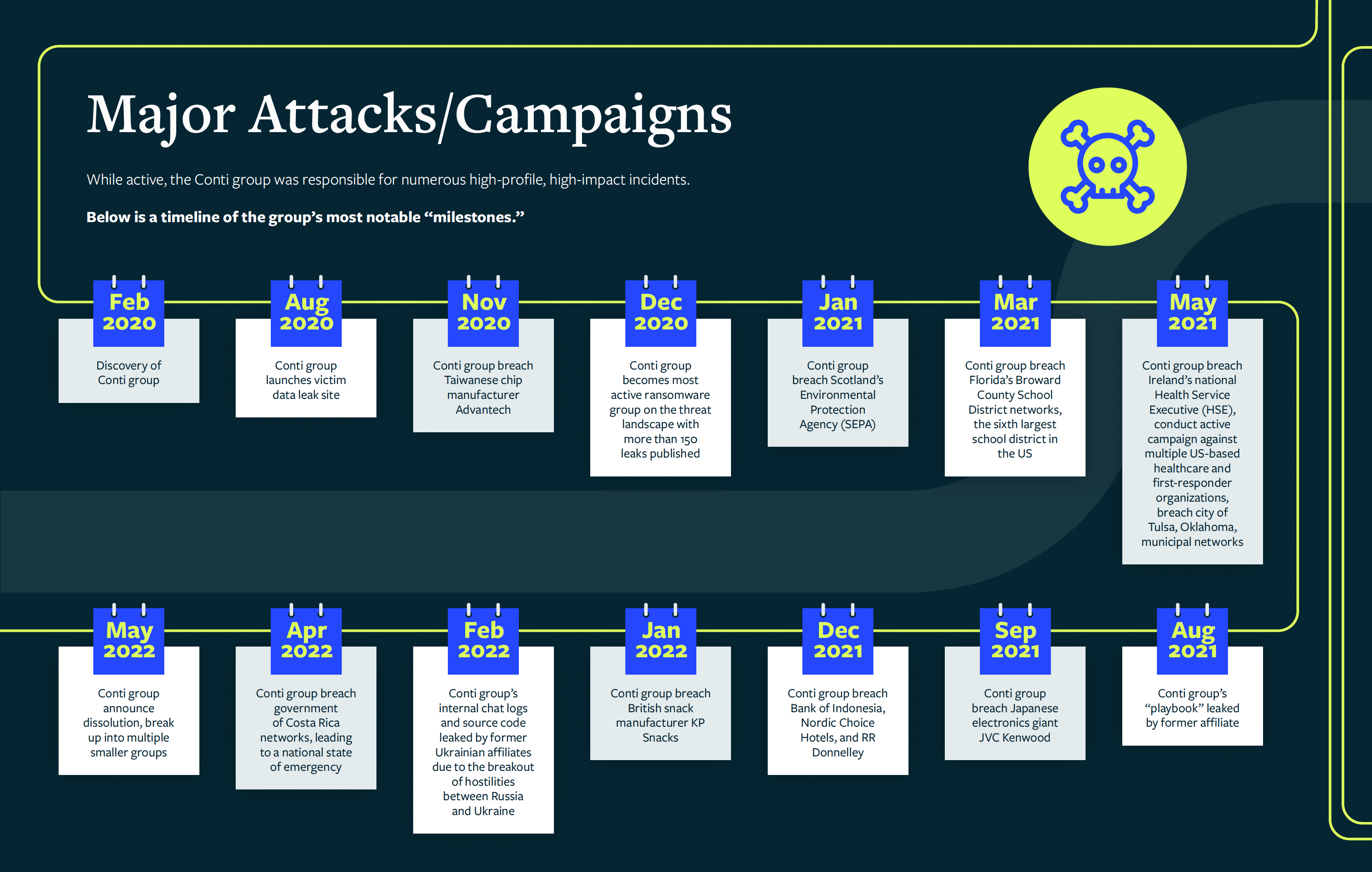

米国務省によると、このグループは米国や国際的な重要インフラに対する1000件以上の攻撃に関与していました。台湾のチップメーカーであるアドバンテック、 Advantech, スコットランドの環境保護庁、インドネシア銀行など、世界中の組織や政府が標的とされました。

Contiの初期ビルドは2019年後半に観測されました。しかし、Contiのランサムウェアが初めて公に報告されたのは、2020年半ばになってからでした。このグループは、「TrickBotグループ」(別名、ITG23、WizardSpider、FIN12、GOLD BLACKBURN、DEV-0193)の「大物狩り」の手法を自然な形で発展させたところから生まれたと考えられています。

Contiのツールとテクニック

ほとんどのランサムウェアは、完全自動型と半自動型に分類されます。完全に自動化されたランサムウェアは、感染、横移動、暗号化、および流出を自律的に実行します。対照的に、半自動ランサムウェアは、オペレーターが様々なツールを使ってこれらのステップの一部を実行する必要があります。Contiグループは後者のカテゴリーに属します。

Contiグループのオペレーターは、TrickBot、BazarLoader、Emotet、IcedIDなど、Contiと「友好的な」関係にある他のグループが運営するマルウェアを通じて、感染後に被害者のネットワークにアクセスすることがほとんどでした。

Contiグループのオペレーターは、ITスタッフ、システム管理者、セキュリティ専門家、経営幹部など、高い権限を持つターゲットを探し、優先順位をつけていました。ネットワークの奥まで侵害し、アクセスが可能になると、Contiのオペレーターはデータの収集と流出に重点を移します。データの流出後、Contiは独自のマルウェアを配信・実行し、被害者のネットワークを暗号化します。

Contiの最終的な失脚につながるリーク情報

2022年2月、ウクライナとの戦争でロシアへの支持を公言したとき、Contiの問題が始まりました。両国間の敵対関係が勃発した後、Contiの内部チャットログとソースコードがウクライナの元関連メンバーによってリークされたのです。

公開された文書は、Contiの日常業務に光を当てていました。ランサムウェアの攻撃グループが完全に運営された企業のような組織であるとは、ほとんど考えられていませんでしたが、Contiリークはまさにそれを示していました。ディープインスティンクトの調査によると、Contiは強固な組織構造を特徴としており、人事、財務、リバースエンジニアリング、リサーチ、OSINTの各チームに約80~105人の従業員がいました。

平均月給は1,800ドルから2,500ドルです。全体的な支出は、取引手数料やプラットフォーム管理(サーバー、プロキシ、リクルート)を含め、月給と経費で14万ドルから16万5000ドルに上りました。その証拠に、Contiは巨額の収益を上げていたにもかかわらず、小規模なハイテク新興企業で見られるようなキャッシュフローの問題に苦しんでいました。

リーク情報は、財務状況やチームの状態を明らかにしただけでなく、成文化された従業員ガイドや作業方針など、グループの「運営哲学」についての見解も提供しました。

圧力、追求、そして解散

リークにもかかわらず、Contiはロシア・ウクライナ戦争勃発後も「知名度が高く、インパクトのある数々の事件」を指揮し続けました。Contiにとって不運だったのは、リークによって彼らの背後組織に標的が置かれ、世界の法執行機関がそのメンバーを追跡するようになりました。

2022年4月のコスタリカ政府に対するContiの攻撃が転機となりました。国の指導者の交代からおよそ2週間後に起きたこの攻撃は、コスタリカ政府を機能不全に陥れ、非常事態宣言を出させました。

2022年8月11日、米国務省はContiの主要メンバー5人の身元と居場所の特定につながる情報に対して1000万米ドルの報奨金を出すと発表しました。

2022年2月の内部チャットとマルウェアのソースコードの流出、注目を集めたコスタリカ政府への攻撃、そして法執行機関からの巨額の「懸賞金」によって、グループのリーダーは彼らの「ブランド」が「有害」になったと宣言し、活動を停止しました。

Contiからの教訓

Contiは解散しましたが、グループの背後にいる悪質なアクターやオペレーターは、脆弱な標的を攻撃するためにますます洗練されたツールやテクニックを使用して、相変わらず活発に活動しています。同グループの元リーダーや関連会社の多くは、HIVE、BlackBasta、BlackByte、AlphV/BlackCat、AvosLocker、Quantum、Zeon/Royal Ransomwareなど、新たな名前で新しいグループを立ち上げています。

彼らが成功を収めるにつれて、新たに結成された脅威グループは成長し、将来的な情報や人材の流出を防止し、世界中の法執行当局から監視されないようにするために、独自でセキュリティポリシーを改善していく可能性が高いです。

儲けがある限り、攻撃グループは利益を最大化できるよう洗練された作戦体制を構築し続けるでしょう。競合する脅威グループは、Contiから流失した、実証済みのテクニックと方法論を使って、組織的に、大規模に活動する方法を学びました。最大の教訓は明確です。次のContiとなりうるグループはすでに出現しています。

メンバーのプロフィールや詳細な内部情報など、Contiについてより詳しく知りたい方は、 「脅威情勢レポート 特別編: Contiランサムウェアグループ」をご覧ください。このレポートでは、Contiの台頭と最終的な解散、主要人物、主要な攻撃についての調査に加え、Contiが台頭を促進するために使用した正確なツールとテクニックについても検証しています。

脅威情勢レポート

脅威情勢レポート 特別編: Contiランサムウェアグループ

脅威情勢レポート 特別編: Contiランサムウェアグループ

Contiグループの形成、彼らの試み、そして没落について概説します:

- Contiの登場とロシア政府とのつながり

- Contiのツール+戦術と最も注目すべき攻撃方法

- Conti Leaksの詳細

- ContiのメンバーとFBIの追跡

- Contiの分裂と新たな名での継続的な活動