デュアルユースツールとその危険性

過去の記事では、レガシーAVソリューションと、現在の脅威の状況やゼロ・トラスト・オンリー・セキュリティ・ソリューションを取り巻く守備範囲の変化について見て、それらが時代遅れである理由を説明してきました。 今回は、もう少し身近で「個人的」な話題を取り上げます。 セキュリティ運用とセキュリティエンジニアリングの現状は、便利なツールが環境内で暴れまわるのを許すにはあまりにも甘く、ツールが武器化されると、大混乱とパニックという事態を引き起こしてしまいます。

あなたの環境には、まった検知されずに侵入を許してしまうような脆弱にしてしまうものがありますか? Powershell、Process Explorer、PsExec、Process Hackerなどのプログラムは、すでにあなたのPCにある便利なツールです。 これらのプログラムは、「デュアルユース(二重の目的で使用される)」ツールです。私たちの生活を便利にするために設計されたツールですが、悪意のあるプログラマーにとっても、あなたの環境に入りやすくする非常に危険な侵入/乗っ取りのポイントとなってしまうため、「デュアルユース」ツールと呼ばれています。

デュアルユースツールが操作され、環境に混乱をもたらす良い例が、Sodinokibi(REvilとも呼ばれる)です。 攻撃者(悪者)は企業が使用しているデュアルユースのRMMツールを利用して環境にマルウェアを仕掛けることができます。 これは、レガシーAVソリューションが導入されている場合に特に効果を発揮することになり、スクリプトを活用したファイルレス攻撃を検出することはできません。 それは、2018年後半から2019年のほぼすべての期間において、ありふれた攻撃ベクトルとなっています(ただし、RMMプロバイダーによるセキュリティ強化や2FAの義務化など、前向きな取り組みが行われています)。

私は最近、同僚から、一般消費者向けのプログラムを武器化し、インストールされている様々なエンドポイントセキュリティを回避することがいかに簡単であるか試してみようと誘われました。そこで私は挑戦を受けて試してみることにしました。一般的なデュアルユースツール(意図的に名前を伏せてあります)をダウンロードした後、私はそれを武器化し(意図的に詳細は伏せてあります)、重要なファイルを削除することができるようにしました。これらのファイルは、当初はエンドポイントセキュリティプログラムによって自己保護されていました。驚いたことに、エンドポイント・セキュリティ・ソリューションは、エラーもなく、何らかの問題や操作が必要な兆候もなく、依然として「有効」な状態を示していました。その後、私は簡単にDharmaランサムウェア(Crysis亜種)をエンドポイントに落とし、完全に暗号化することができました。 準備にかかった時間はどれぐらいだと思いますか? おおよそ30秒から1分です。 この攻撃によって組織がカオス状態になってしまう時間は数週間から数ヶ月に及ぶでしょう。このテストの時点では、私が兵器化したツールを検出したベンダーは一握りでしたが、Deep Instinctは見事に予防してそれを停止させました。 悪意ある行為者が、さまざまなソフトウェアを使って環境を調査し、何が検知され、何が検知されないかを確認することは、珍しいことではありません。 悲しいことに、私は以前、ある不幸な企業でこのような攻撃行動を見たことがあり、事後対処分析を支援しました。

今回のテストをもう少し詳しく見ていきましょう。レガシーなセキュリティ・ソリューションがアクティブな状態で、マシン上のファイルへアクセスして暗号化するプロセスを実行している間、これらの動作はどのように見えていたのでしょうか。 以下は、マシンのローカルで利用したファイルの流れです(PsExecなどのユーティリティを使って、問題のプログラムのコマンドをリモートで実行することも可能です)。

ステップ1:ダウンロードしたプログラム(名前は省略)を取得し、エンドポイントにインストールされているエンタープライ ズセキュリティソリューションで検知されないことを確認する

ステップ2:問題になりそうなプロセスを分離し、終了させたい特定のファイルを見つける

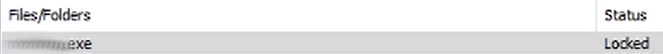

ステップ3:セルフプロテクションで保護されているはずの鍵となるファイル

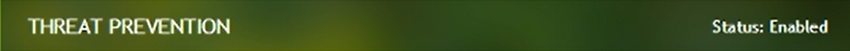

ステップ4:バックエンドで何も無効化されているにもかかわらず、まだ「有効」だと思っているプログラム

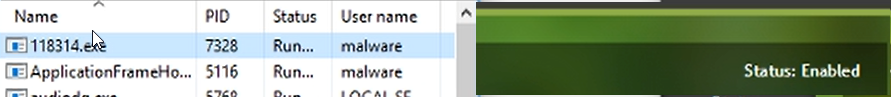

ステップ5:プログラムが「有効」になっている間、ランサムウェアが実行される

ステップ6:デュアルユースツールのおかげでセキュリティプログラムが「インストール」され実行されている間でも、ランサムウェアによってマシンが完全にロックダウンされる

また、2019年12月頃に話題になった例として、暗号化の実行前にマシンをセーフモードに再起動させるランサムウェア「Snatch」があります。 セーフモードは、ネットワーク通信を妨げ、サービス/実行ランタイムへのアクセスを設計上制限するため、主にランサムウェアを停止させたり、修復を支援するために使用されていましたが、これは新しく、ユニークなものです。 Snatchランサムウェアは、データを収集するためにいくつかの異なるダンプを行いますが、これらはすべてランサムウェアの通常の操作の範囲外のものではありません。しかし、異なるのは、感染のためのツールと方法です。 環境内のより多くのターゲットを特定するために使用されるAdvanced Port Scannerなど、正規のツールがダウンロードされます。 しかし、Snatchの手法の中で最も致命的なのは、PsExecと呼ばれるデュアルユースツールによるものです。

PsExecは、便宜上、マシン上でのコマンドのリモート実行を許可するために、あまりにも多くの管理者が依存しているユーティリティです。しかし、この「便利さ」が悪用され今や管理者にとって悪夢のような状況となっています。 このランサムウェアの全プロセス(ファイルの実行、セーフモードへの再起動、ペイロードの爆発)はすべて、user32.dll(PCが正常に動作するために必要なシステムプロセス)と対話するPsExecの使用、そしてXXXXX_unpack.exeなどのランダムに生成されるファイルによって成り立っています。

従来のAVソリューションは、管理コンソールやポリシーファイルに手動で追加するなど、コンテンツファイルに直接変更を加える動作を制限するためには、非常に多くの設定を必要とします。 このため、ほとんどのセキュリティ・チームでは、業務利用しているツールやプログラムは悪意のあるものではないという、ある種の思い込みをしています。 そのため、手遅れになり、環境に混乱が生じるまで、プログラムが兵器化されていることが見過ごされてしまうのです。

信じられないかもしれませんが、これらすべてに対応できるセキュリティソリューションがすでに存在しています。Deep Instinctのエンドポイントソリューションは、管理のオーバーヘッドを最小限に抑え、ポリシーによってすべてのPUA(Potentially Unwanted Applications)を完全にブロックできるため、セキュリティ・チームは実際の問題解決に時間を費やすことができます。