MuddyWater eN-Able 新しいTTPによるスピアフィッシング

要旨:

- Deep Instinctの脅威リサーチチームは、「MuddyWater」グループによる新たなキャンペーンを確認しました

- このキャンペーンはイスラエルの2つの標的を攻撃していることが確認されています

- このキャンペーンでは、以前に報告された MuddyWater の活動からさらに新しい TTP が確認されています

はじめに

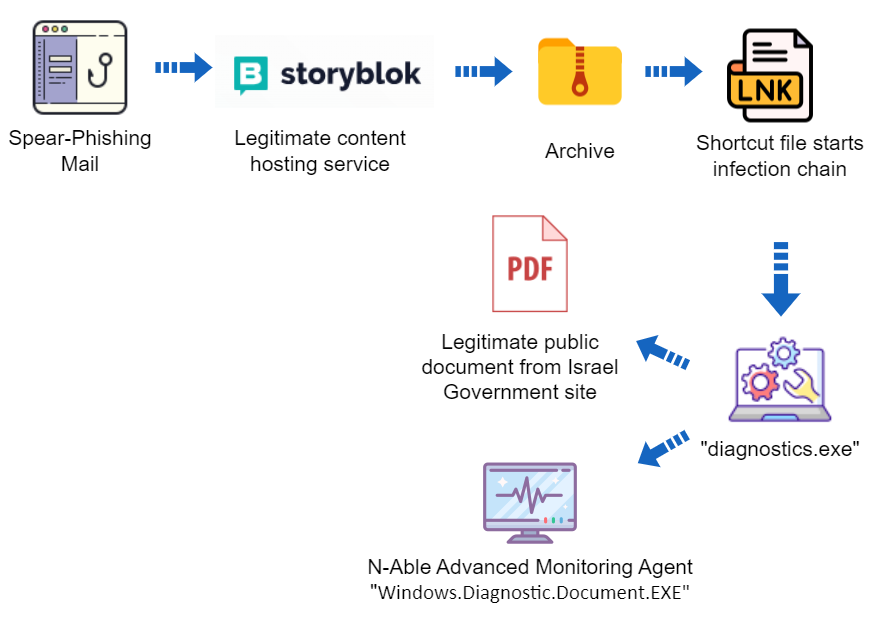

以前の調査によると、MuddyWaterは2020年から、さまざまなファイル共有プラットフォームでホストされているアーカイブへのリンクを含むPDF、RTF、HTMLの添付ファイルやダイレクトリンクを含むスピアフィッシングメールを送信していました。

これらのアーカイブには、様々な合法的リモート管理ツールのインストーラーが含まれていました。

イスラエルとハマスの戦争中に新しいキャンペーンを開始する前、MuddyWaterは、「Storyblok」と呼ばれる新しいファイル共有サービスを利用して、以前に知られていたリモート管理ツールを再利用しました。

10月30日、Deep Instinctは、「Storyblok 」上でホストされている2つのアーカイブに、新しいマルチステージの感染ベクターが含まれていることを確認しました。このファイルには、隠しファイル、感染を開始するLNKファイル、およびリモート管理ツールである Advanced Monitoring Agent を実行しながらおとり文書を解除するように設計された実行ファイルが含まれています。

これは、MuddyWater がこのリモート管理ツールを使用することに関する最初の公のレポートになります。

マルチステージ・ソーシャル・エンジニアリング・キャンペーン

Deep Instinctは、この新しいキャンペーンの拡散メカニズムを確認することはできませんでしたが、これまでのキャンペーンと同様に、スピアフィッシングメールから始まる可能性が高いです

電子メールのコンテンツは、被害者をおびき寄せ、"a.storyblok[.]com "でホストされているアーカイブをダウンロードさせます。

ここでは、まず”defense-video.zip”ファイルを分析します。

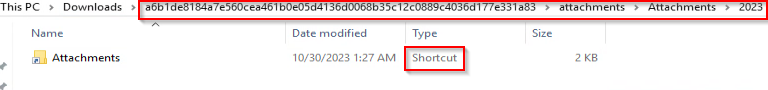

アーカイブが解凍されると”Attachments”という名前の別のフォルダのように見えるLNKショートカットを見つけるまで、いくつかのフォルダを移動する必要があります:

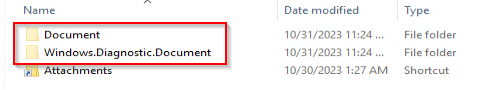

しかし、アーカイブから抽出された追加の隠しフォルダとファイルがあります:

被害者がLNKファイルを開くと、感染動作が始まります。

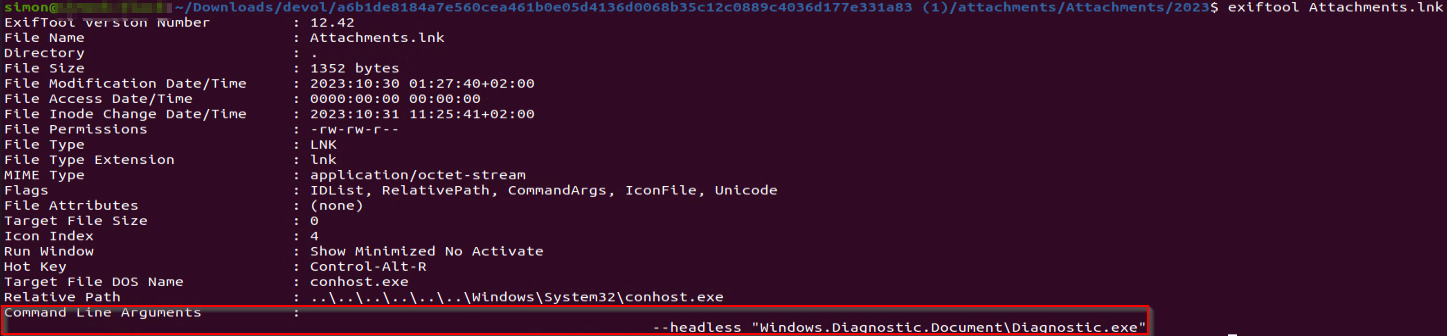

LNKファイルを調べると、隠しディレクトリの1つから実行ファイルが実行されることがわかります:

“Diagnostic.exe”というファイルは、我々が確認した両方のアーカイブで使用されています。このファイルの目的は、”Windows.Diagnostic.Document.EXE”という別の実行可能ファイルを実行することです。この実行可能ファイルは、”Windows.Diagnostic.Document”という隠しディレクトリの下の”.end”という名前の隠しディレクトリにあります。

“Windows.Diagnostic.Document.EXE "という名前のファイルは、"Advanced Monitoring Agent "の電子署名された正規のインストーラーです。

リモート管理ツールを実行するだけでなく、”Diagnostic.exe”は隠し”Document”フォルダの新しいWindowsエクスプローラウィンドウを開きます。これは、LNKファイルを開いた被害者を、それが本当にフォルダであるかのように騙すために行われます。

おとり文書はイスラエル公務員委員会の公式メモで、ウェブサイトから誰でもダウンロードできるものです。

このメモには、政府職員がソーシャル・ネットワーク上でイスラエル国家に反対する意見を表明した場合の対処法が書かれています:

結論

MuddyWaterは、現在進行中のさまざまなキャンペーンでイスラエルを標的として攻撃し続けています。

今回のキャンペーンでは、MuddyWaterが最新のTTPを採用していることが判明しました。これには、新しいパブリックホスティングサービス、感染を開始するためのLNKファイルの採用、新しいリモート管理ツールを実行しながらディレクトリのオープンを模倣する中間マルウェアの利用などが含まれています。

被害者が感染した後、MuddyWaterのオペレーターは正規のリモート管理ツールを使って感染したホストに接続し、標的に対する偵察活動を開始します。

偵察活動の段階が終わると、オペレーターはおそらくPowerShellコードを実行し、感染したホストをカスタムC2サーバーにビーコンさせます。

MuddyWaterは過去に PhonyC2 を使用していました。しかし、我々は最近、MuddyWaterがMuddyC2Goという新しいC2フレームワークを使用していることを確認しています。

IOCs:

ファイル

MD5 | 概要 |

|---|---|

37c3f5b3c814e2c014abc1210e8e69a2 | Atera Agent を含むアーカイブ |

16923d827a440161217fb66a04e8b40a | Atera Agent インストーラ |

7568062ad4b22963f3930205d1a14df7 | Atera Agent を含むアーカイブ |

39eea24572c14910b67242a16e24b768 | Atera Agent を含むアーカイブ |

2e09e53135376258a03b7d793706b70f | Atera Agent インストーラ |

1f0b9aed4b2c8d958a9b396852a62c9d | SimpleHelpを含むアーカイブ |

065f0871b6025b8e61f35a188bca1d5c | SimpleHelp インストーラ |

146cc3a1a68be349e70b79f9115c496b | defense-video.zip |

dd247ccd7cc3a13e1c72bb01cf3a816d | Attachments.lnk |

8d2199fa11c6a8d95c1c2b4add70373a | Diagnostic.exe |

04afff1465a223a806774104b652a4f0 | 高度な監視エージェントインストーラ |

6167f03c8b2734c20eb02d406d3ba651 | おとり文書 (defense-video.zip) |

e8f3ecc0456fcbbb029b1c27dc1faad0 | attachments.zip |

952cc4e278051e349e870aa80babc755 | おとり文書 (attachments.zip) |

IP or URL | 概要 |

|---|---|

ws.onehub[.]com/files/7f9dxtt6 | Aterea AgentのアーカイブへのURL |

a.storyblok[.]com/f/253959/x/b92ea48421/form.zip | Aterea AgentのアーカイブへのURL |

a.storyblok[.]com/f/255988/x/5e0186f61d/questionnaire.zip | Aterea AgentのアーカイブへのURL |

a.storyblok[.]com/f/259791/x/94f59e378f/questionnaire.zip | URL to Archive of SimpleHelpのアーカイブへのURL |

146.70.149[.]61 | MuddyWaterのSimpleHelpサーバ |

146.70.124[.]102 | |

37.120.237[.]204 | MuddyWaterのSimpleHelpサーバの疑い |

37.120.237[.]248 | MuddyWaterのSimpleHelpサーバの疑い |

a.storyblok[.]com/f/259837/x/21e6a04837/defense-video.zip | 高度な監視エージェントのアーカイブへのURL |

a.storyblok[.]com/f/259791/x/91e2f5fa2f/attachments.zip | 高度なモニタリングエージェントのアーカイブへのURL |

MuddyWaterに関するその他のIOCはGitHubページにあります:

https://github.com/deepinstinct/Israel-Cyber-Warfare-Threat-Actors