ESXiArgsランサムウェア攻撃が2年前の脆弱性を悪用しているという衝撃

ランサムウェア攻撃時にESXIを狙うことは、新しいことではありません。Babuk、AvosLocker、BlackCat、Hiveなどのランサムウェア攻撃は、以前からVMware ESXiを標的としていました。ESXiArgsのユニークな点は、ESXIのみを標的にしていること、そしてここ最近のキャンペーンでは、VMWare ESXiの2年前の脆弱性を悪用して、リモート・コード実行(RCE)を引き起こしていることです。

このような攻撃は、一度に多くの被害者を感染させるために、集中的に実行されます。そうでなければ、他の潜在的な被害者は、最初の攻撃ベクトルが広く普及する前に、パッチを当てたり、修正したりすることになります。わずか2週間で、この攻撃は数千人の被害者に影響を与えました。

サプライズアタック

多くの人がChatGPTをめぐる大騒動や、GoogleとMicrosoftによるより良い代替案を求める「議論」をしている間に、ESXiArgsはその混乱に乗じて大規模なランサムウェア攻撃を開始しました。

驚きましたか?実は攻撃者がパッチが適用されていない古い脆弱性を悪用して大規模な攻撃を行うことは、今回が初めてではなく、間違いなく最後でもありません。例えば、以下のような例があります:

- CV-2013-0431 - Revetonランサムウェア に悪用された JRE の脆弱性 2013年のCVEが2019-2022年に悪用される

- CVE-2013-1493 – Exxrouteランサムウェアに悪用された

- CVE-2019-7481 - HelloKittyランサムウェアに悪用された

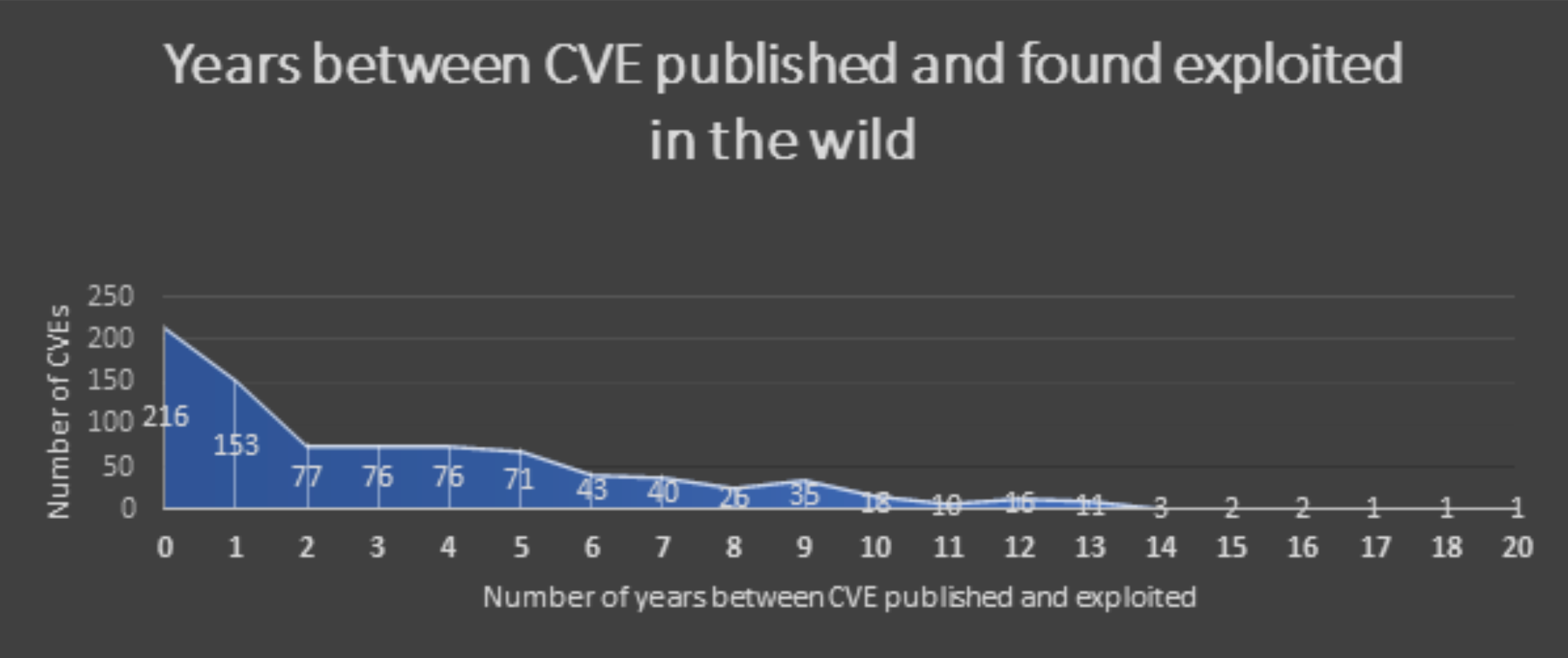

リストは長くなるので、CISAによる「Known Exploited Vulnerabilities Catalog」にCVEが発表された年と、それが実際に悪用された年との差をグラフでまとめました。

上のグラフには、特に驚かないでしょう。以前の調査では、企業ネットワークで発見された脆弱性の60%以上が2016年以前に公開されたものであることが分かっています 。上のグラフを見ると、CVE公開による最初のピーク(~1.5年)の後、次の段階は2年~5年であることがわかります。これらは、現在、ESXiArgsによる集中的攻撃で見られるタイプのエクスプロイトです。

Log4Jを覚えていますか?Log4Jは今でも活発に悪用されています。

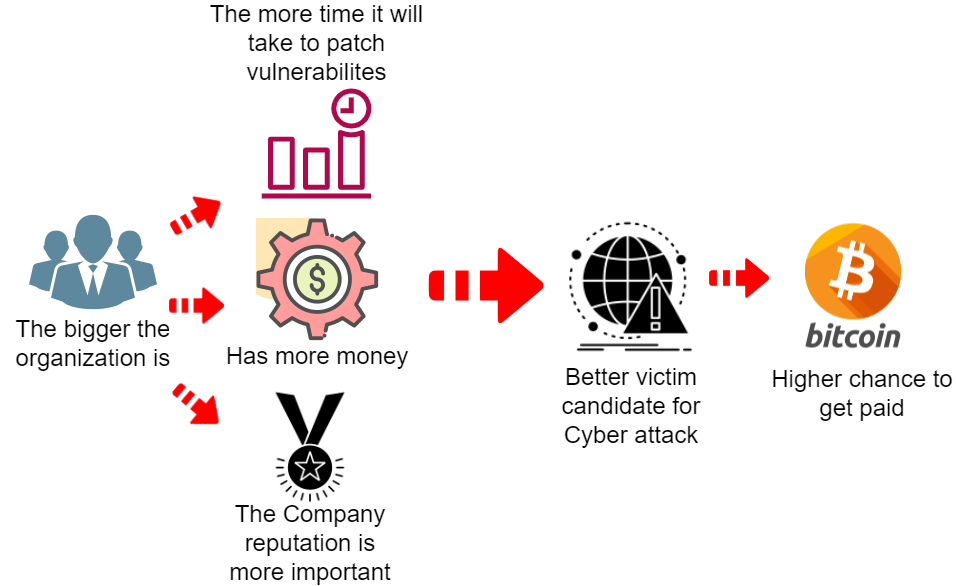

大企業はネットワークが複雑なため、一般的に脆弱性のパッチ適用に時間がかかります。このため、次の図が示すように、大企業はサイバー脅威集団にとって格好の被害者となります。

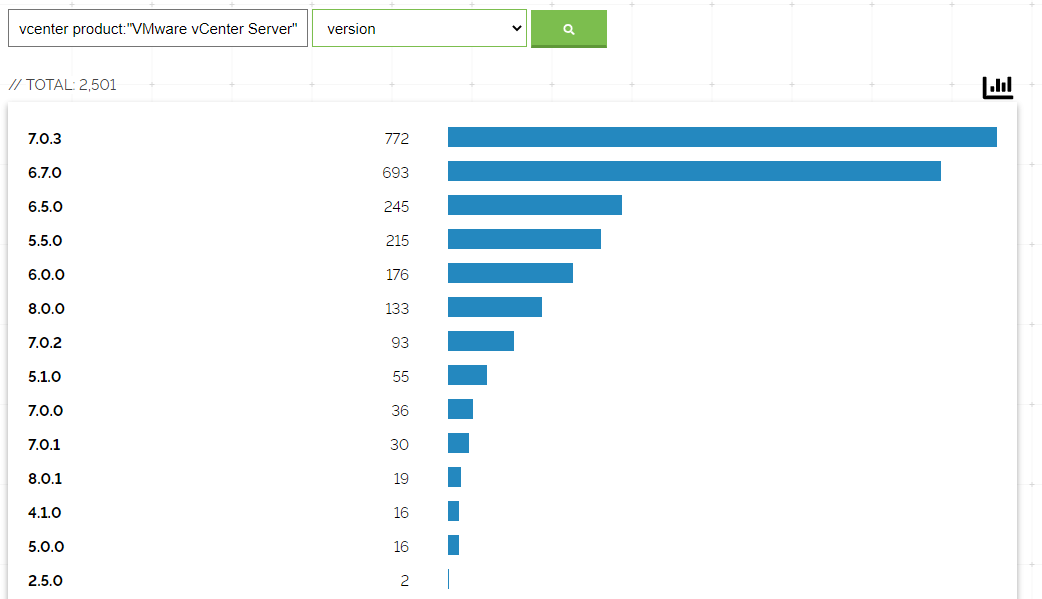

まだ多くの未パッチの脆弱性が存在します。例として、RCEエクスプロイトCVE-2021-21985を持つ同様のvCenterの脆弱性を見てみましたが、Shodanによると数百の潜在的な脆弱性のあるサーバーが露出しているようです。

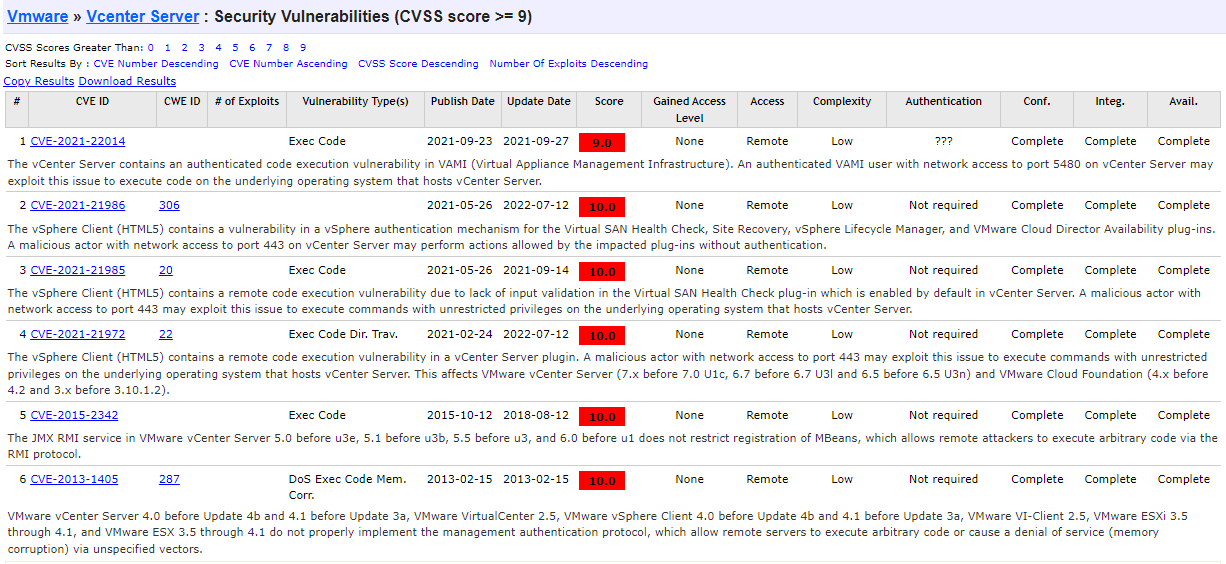

ESXi を使用している場合、組織を保護するために、以下の重要な CVE に関するパッチを適用する必要があります。

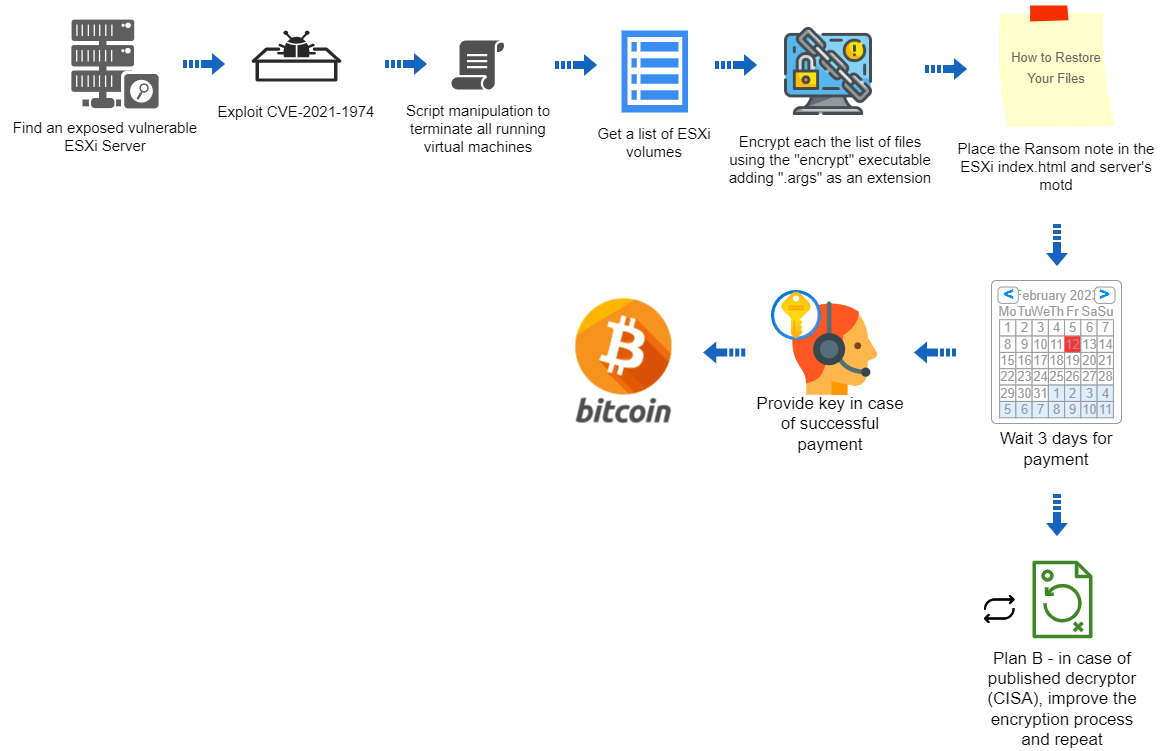

ESXiArgsの攻撃初期ベクトル

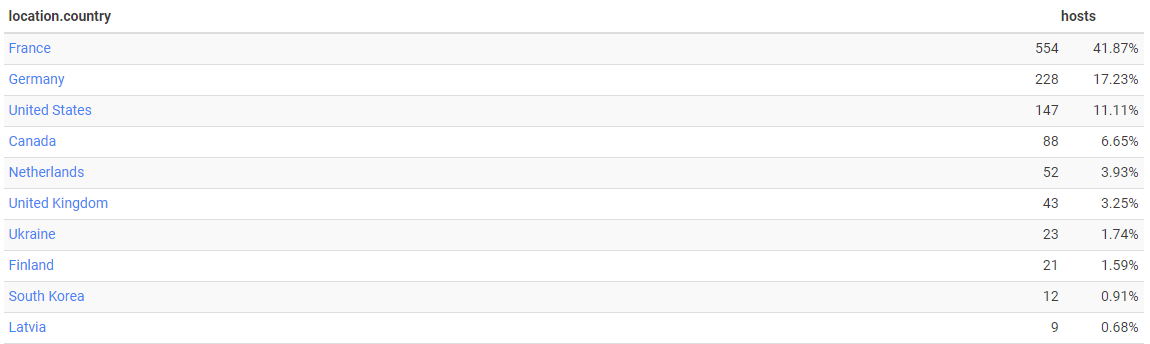

Censysによると、ESXiArgsキャンペーンは、主にフランスで多くの組織に影響を与えています:

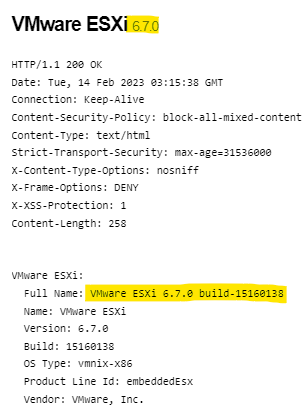

攻撃者が最初に悪用したベクトルは CVE-2021-21974 で、いくつかの POC が GitHub で確認できました。

このCVE自体は2年前のもので、セキュリティ勧告の一部であり、ESXiで使用されているOpenSLPのヒープオーバーフローの脆弱性を悪用して、リモートでコードを実行させる可能性があります。公開から数日後、潜在的な脆弱性があり、インターネットに公開されている約 6,700 台の vCenter サーバーが Shodan サービスを通じて発見されました。

このCVEは、他の多くのCVEと同様に、ESXIインスタンスがインターネットに公開されている場合(これはベストプラクティスではありません)、または攻撃者がすでに組織のネットワーク内部にいる場合にのみ関連するということに、注意が重要です。

こちらがCVE-2021-21974の詳細な分析です:

キャンペーンの影響

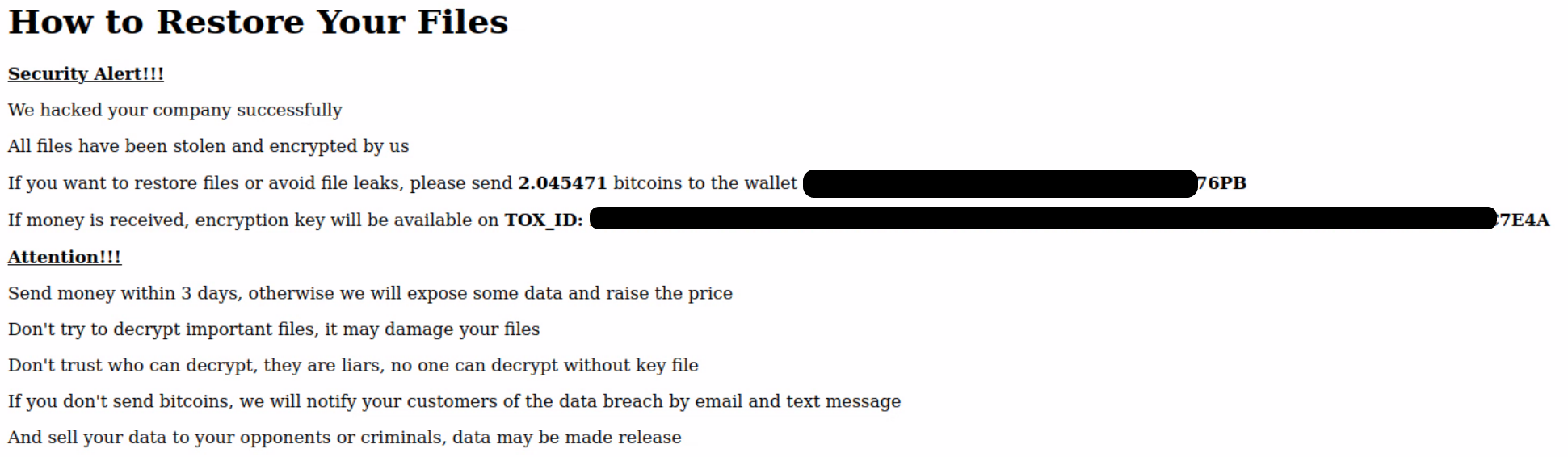

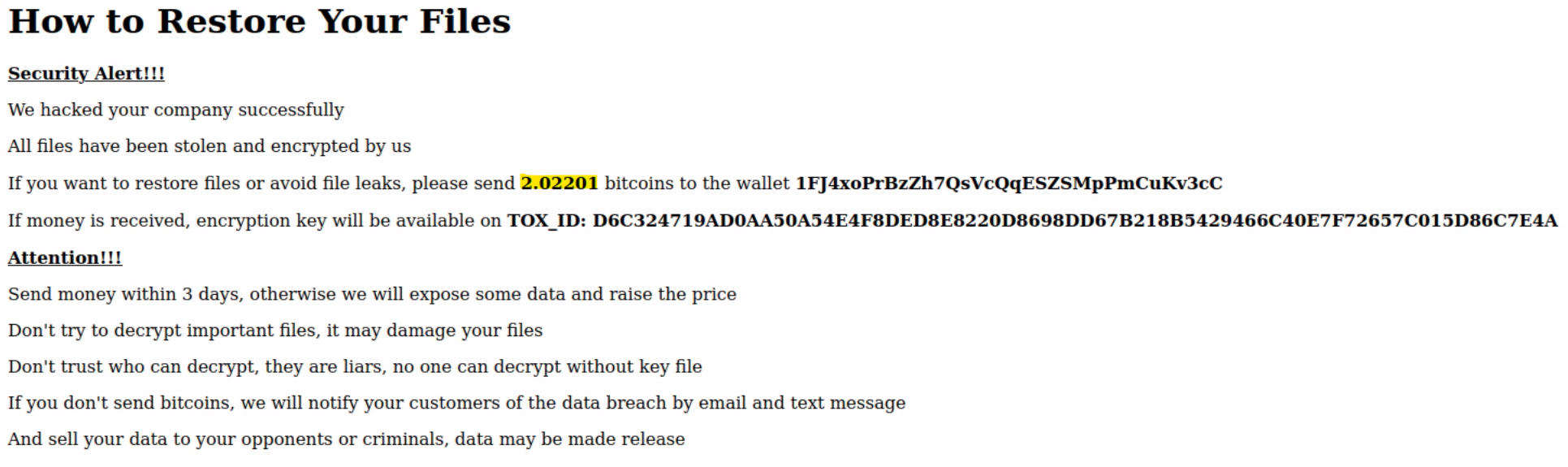

影響を受けたマシンを分析すると、同じ身代金要求のメモがあります:2.01~2.09 ビットコイン(~4.5万ドル)。

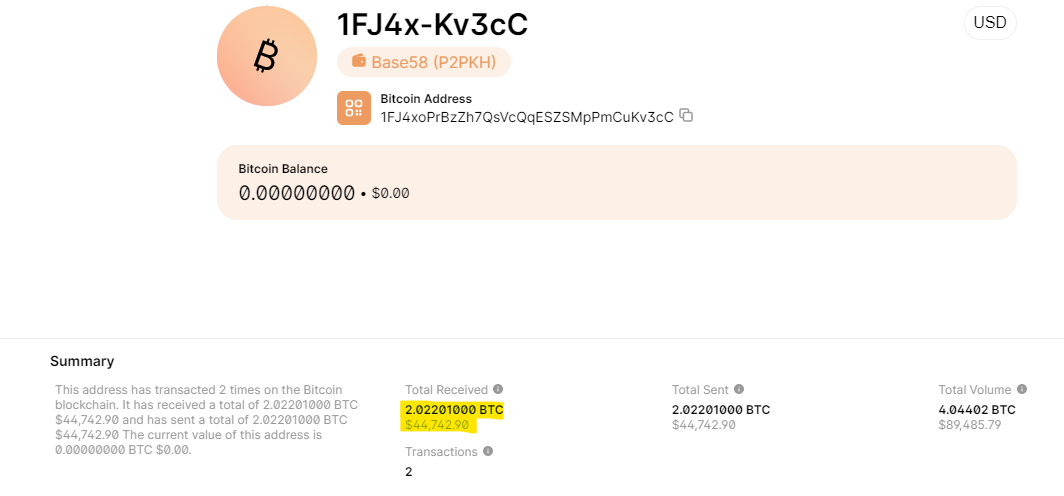

抽出されたすべてのウォレット(~2.8k)のうち、支払いを受けたウォレットはわずか数個(4)であり、例として、ロンドンからの被害者が$44,742を支払いました。

感染したサーバーに表示されるメッセージ:

2023年3月2日に決済が完了し、本日現在もサーバーがインターネットに公開されており、本稿執筆時点ではパッチが適用されていないようです。

それぞれの支払いについては触れませんが、2000人以上の被害者のうち、わずか数人しかいないようです。

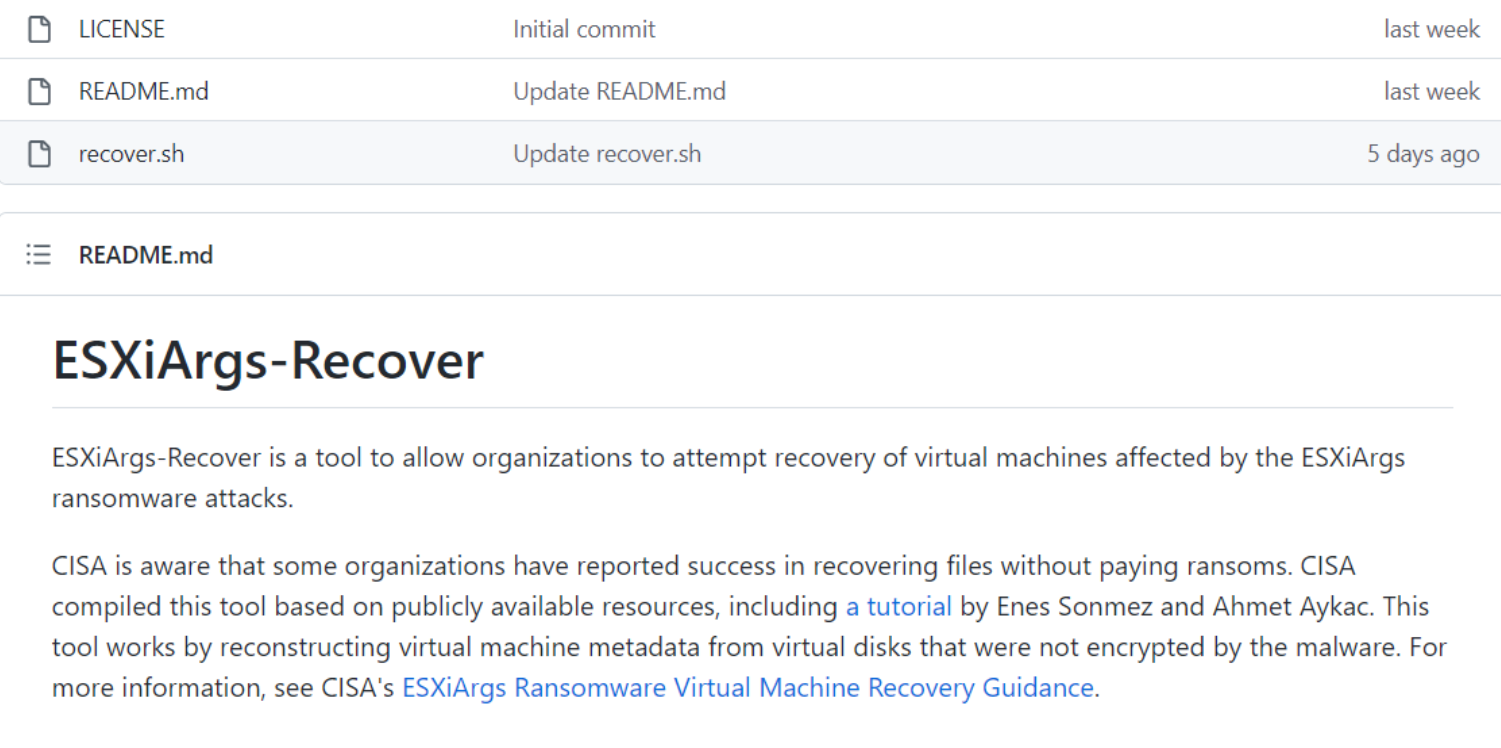

この数の少なさは、ESXiのバックアップというベストプラクティスが、企業の支払い回避に役立ったためだと考えています。さらに、CISAは暗号化された仮想マシンを復元するツールを公開しました。

上記の発表のすぐ後に、ESXiArgsがESXIランサムウェアの新バージョンをリリースし、CISAの上記のスクリプトを使えなくする暗号化プロセスを変更したことは注目に値します。

キャンペーンの責任

この攻撃の背後にいる人物はまだ明らかではありませんが、異なる攻撃者だということを示すいくつかの手がかりがあります。

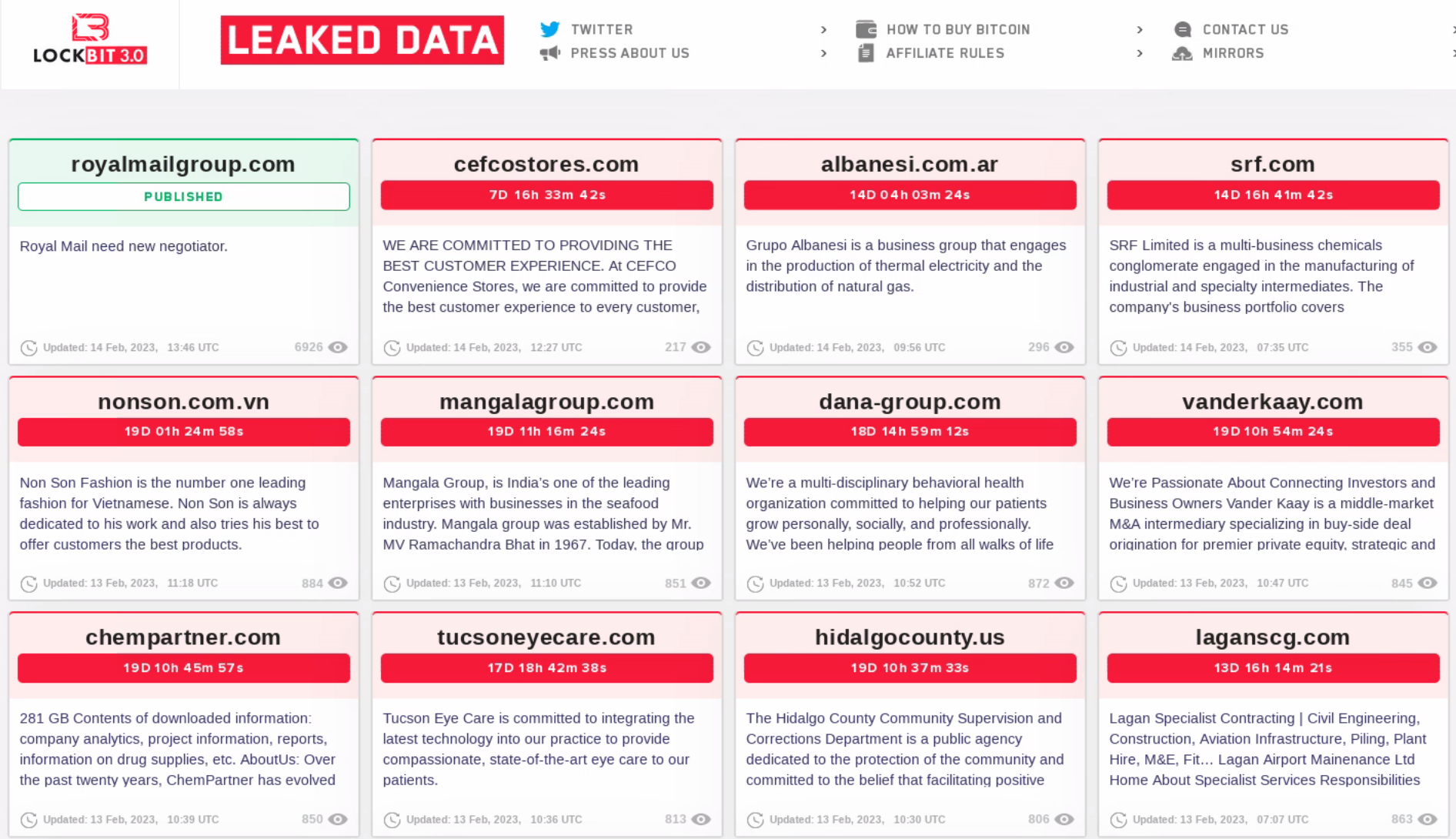

LockBit - 彼らは同様の攻撃を行い、2023年1月に新しいESXi Ransomwareの亜種を発表しました。一方、彼らのリークサイトには被害者が一人も反映されていません。LockBitの一部の関連会社が独自に行動している可能性があります

はい、その通りです。「ロイヤルメール・グループ」のリークが公表されましたが、それはまた別の話です。- Babuk - セキュリティ・リサーチャーのMichael Gillespieは、Babukランサムウェアの流出したソースコードに基づく新種のようだと考えています。2022年半ばに、ESXiを標的としたCheersCryptランサムウェアという同様の事例がありましたが、これは流出したBabukのソースコードをベースとしたものでした

- Nevada - フランスのクラウドコンピューティングプロバイダーOVHCloudは、Nevadaランサムウェアの亜種との関連を示唆する最初の調査結果を撤回しました

- 過去のESXiランサムウェアを組み合わせた新たな脅威アクター

アタッカープラン

推奨される対策

- ESXi サーバにパッチを適用するか、VMware が提案する回避策を実行する

- ESXi サーバをインターネットに公開しないか、特定の IP アドレスだけをホワイトリストに登録する

- 脆弱性管理のベストプラクティスを実施しても、それだけに頼らず、 優れたEPP を導入する

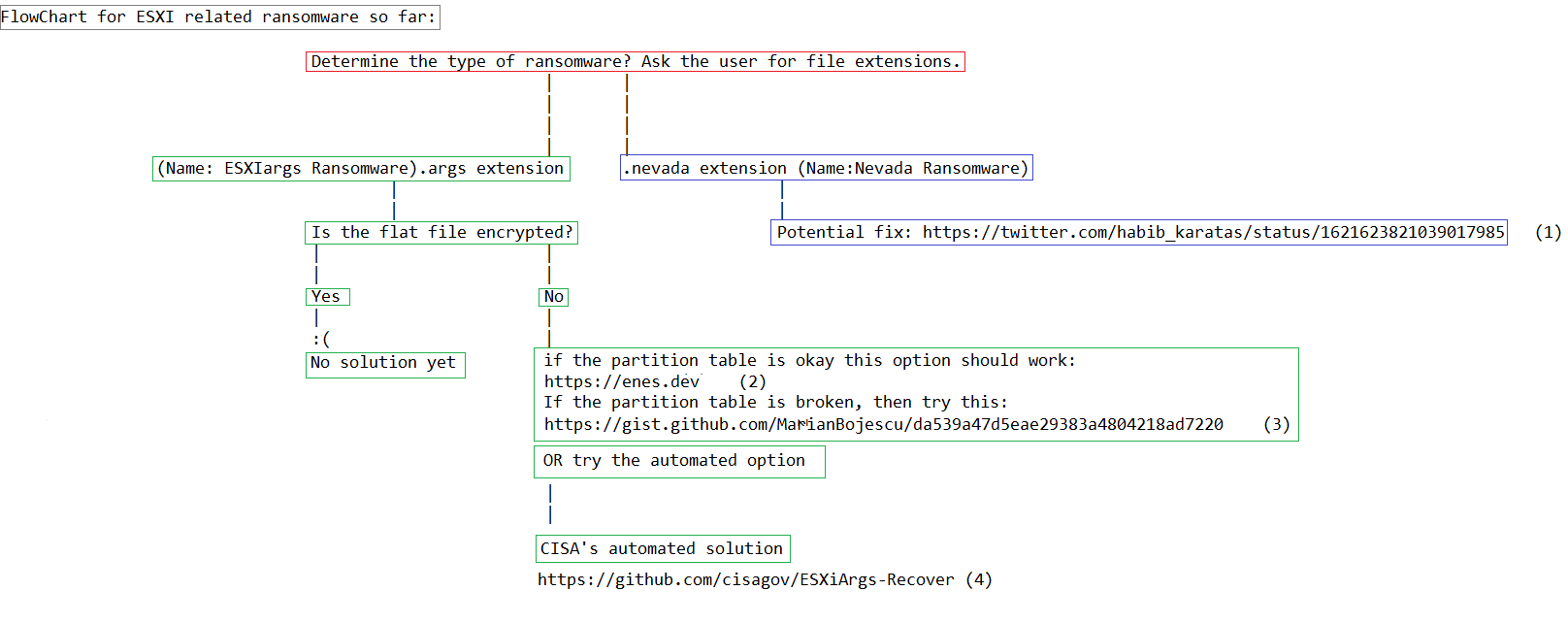

- 感染した場合は、CERT-HR が提案するフローチャート に従う

IOCs

| 73c66de7964b86b9fe32563b7d3195b87896a644c2bcdcaea74b81cb5da2a06b | encrypt.sh |

| 773d147a031d8ef06ee8ec20b614a4fd9733668efeb2b05aa03e36baaf082878 | vmtools.py |

| 10c3b6b03a9bf105d264a8e7f30dcab0a6c59a414529b0af0a6bd9f1d2984459 | encrypt.sh |

| 5a9448964178a7ad3e8ac509c06762e418280c864c1d3c2c4230422df2c66722 | encrypt.sh |

| 11b1b2375d9d840912cfd1f0d0d04d93ed0cddb0ae4ddb550a5b62cd044d6b66 | encrypt |

| 7f39818a30879b314ffcff70d2e196fabec60ad94551547cf0e19f6bc3055a97 | CVE-2021-21974.py |

| 773d147a031d8ef06ee8ec20b614a4fd9733668efeb2b05aa03e36baaf082878 | local.sh |

| ee1f73140605bc1475792e4b26102caa2b2ef838590f9f73a1e4a39feda72634 | Encrypt00.sh |

| e1d2d6cba7dcc0d87884e9cfdf1a5141dd7649cb8958133fb9bd0659b377ed6e | Encrypt00.sh |

| c13a5bfb4bddfb1b7ce2fa3e6ae4745566490b50b58e3ff1e57c1d1c2f696760 | Encrypt1.sh |

| 11b1b2375d9d840912cfd1f0d0d04d93ed0cddb0ae4ddb550a5b62cd044d6b66 | Encrypt |

| 7adde6d89b1e6e5eeaf3aa2e802dcb1c81dae0b3b44550a53d48d75e94a744bf | Hello (Encrypt.sh) |

MITRE ATT&CK:

| タクティック | テクニック | 概要 | オブザーバブル |

|---|---|---|---|

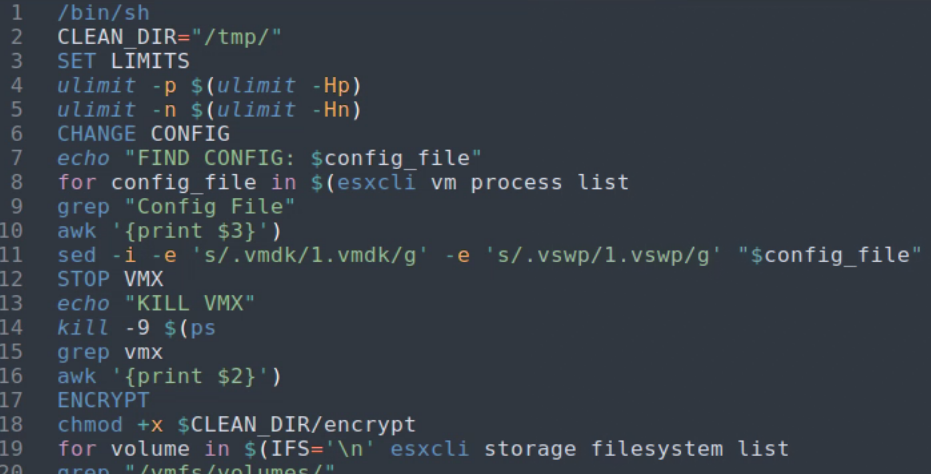

実行 | T1059.004 コマンドおよびスクリプトのインタープリタ。Unixシェル | Encrypt.shの実行 | encrypt.sh |

ディスカバリ | T1083 ファイルとディレクトリの検出 | すべてのVMファイルを検索 | encrypt.sh |

ディスカバリ | T1057 プロセス・ディスカバリ | VMファイルへのアクセス拒否を引き起こす可能性のあるプロセスをすべて終了 | encrypt.sh |

影響 | T1486 データを暗号化してインパクトを与える | VMの暗号化 | encrypt |

参考文献:https://github.com/n2x4/Feb2023-CVE-2021-21974-OSINT

https://github.com/Shadow0ps/CVE-2021-21974

https://www.cisa.gov/known-exploited-vulnerabilities-catalog

https://www.vmware.com/security/advisories/VMSA-2021-0002.html

https://gist.github.com/cablej/b15edac9c45faa258e1b94bc0a454551

https://github.com/cisagov/ESXiArgs-Recover

https://straightblast.medium.com/my-poc-walkthrough-for-cve-2021-21974-a266bcad14b9

https://github.com/CERT-hr/ESXI-Ransomware-Removal-FlowChart