Ragnar Locker ランサムウェア: Deep Instinctは初見でブロック

2020年4月14日、ポルトガルの多国籍エネルギー大手Energias de Portugal(EDP)が、同社の11,500人の従業員をターゲットにしたランサムウェア攻撃に襲われたというニュースが流れました。攻撃は、システムを暗号化する際に、約1100万ドルに相当する1,580ビットコインの身代金を要求するRagnar Lockerランサムウェアによって行われました。攻撃者のメモには、身代金が支払われない場合、10TBの会社の機密ファイルを公開すると書かれていました。セキュリティ・アナリストによると、攻撃の手法と身代金の要求内容から、攻撃者が被害者の経済的能力を十分に認識しており、よく考え抜かれた攻撃であることを示しています。

Ragnar Lockerは、ConnectWiseなどのMSPのツールを介して配信されることが多く、攻撃者はそこから標的性の高いランサムウェアの実行ファイルを落とします。これは、他の高度なランサムウェアキャンペーンでも使用されている手法で、特にSodinokibiでこの手法が使用されています。攻撃者はまず安全のレベルが低いRDP接続を介して組織に侵入し、ツールを使用してPowershellスクリプトをアクセス可能なすべてのエンドポイントにプッシュします。その後、スクリプトはPastebinからペイロードをダウンロードし、ランサムウェアを実行してエンドポイントを暗号化します。ペイロードは、ファイルベースの攻撃の一部として実行可能なファイルである場合もあれば、完全にファイルレスの攻撃の一部として追加のスクリプトがダウンロードされる場合もあります。

Ragnar Lockerは、特にMSPなどが一般的に使用するソフトウェアをターゲットにしています:

vss

sql

memtas

mepocs

sophos

veeam

backup

pulseway

logme

logmein

connectwise

splashtop

kaseya

攻撃者はまず被害者のファイルを盗み出し、それを自分たちのサーバーにアップロードします。次に、身代金が支払われない場合はファイルを公開すると被害者を脅します。最近ではこの手法は「ネームアンドシェイム(名指しの非難)」と呼ばれています。

Ragnar Locker ランサムウェアは、前述のとおり様々なツールを活用しており、内部に入ると暗号化プロセスを開始します。このランサムウェアには、暗号化されたファイルに使用するための特定の拡張子、埋め込み型のRSA-2048キーが含まれています。

ランサムウェアは、ファイル名に「.ragnar_22015ABC」などの新しい拡張子を追加します。また、暗号化されたすべてのファイルの末尾に「RAGNAR」というファイルマーカーが追加されます。

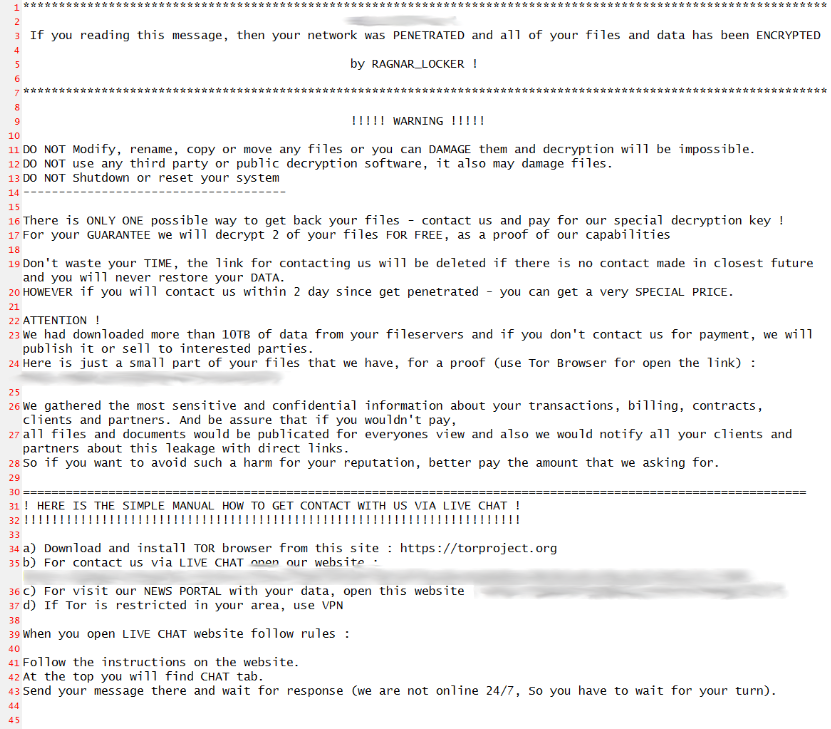

Ragnar Locker は、'.RGNR_[拡張子].txt' という名前の身代金メモを落としていきます。メモには、身代金の金額、ビットコインの支払いアドレス、サイバー犯罪者と通信するための TOX チャット ID、および TOX が機能しない場合のバックアップ用の電子メール・アドレスに関する情報が含まれています。いずれの場合も、身代金の金額は標的ごとで個別に計算されています。報道によると、身代金の金額は20万ドルから60万ドルの間で変動しているということです。

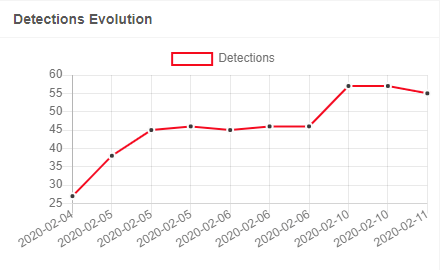

当社のお客様環境において、Deep Instinctはこのランサムウェアの検体を7つ入手しましたが、Deep Instinctの現行モデルでは、すべて静的解析による予測でブロックし、感染を防ぐことができました。2019年に学習してリリースされた古いモデルでも、このランサムウェアの検出と予防に成功しました。これは、RagnarLockerが最初に世の中で発見されたときには他社のほとんどの製品やセキュリティエンジンで検出されなかったことを考えると、かなりの偉業です。もちろん、登場から数日間経つ頃には、他社のセキュリティ製品による検出率は徐々に改善されました。

Deep Instinctは、Ragnar Lockerの感染を予防することができただけでなく、実行前のRagnar Lockerのファイルを”ランサムウェア”として分類することもできていました。また当社製品の強化されたランサムウェア防御の機能によって、仮にモデルによる予測防御がすり抜けていたとして、振る舞いによるランサムウェアの検出と防止機能も有効に働いていたことが確認できています。

これの意味するところは、まだ学習もされていない新種のランサムウェアであった今回の場合でも、当社のエンジン(実行前のモデルによる静的解析と振る舞い検知)の両方によって、初見で攻撃を防ぐことができたということです。

このマルウェアに関連した IOC のハッシュリスト:

b670441066ff868d06c682e5167b9dbc85b5323f3acfbbc044cabc0e5a594186

68eb2d2d7866775d6bf106a914281491d23769a9eda88fc078328150b8432bb3

9bdd7f965d1c67396afb0a84c78b4d12118ff377db7efdca4a1340933120f376

dd5d4cf9422b6e4514d49a3ec542cffb682be8a24079010cda689afbb44ac0f4

c2bd70495630ed8279de0713a010e5e55f3da29323b59ef71401b12942ba52f6

63096f288f49b25d50f4aea52dc1fc00871b3927fa2a81fa0b0d752b261a3059

a8ee0fafbd7b84417c0fb31709b2d9c25b2b8a16381b36756ca94609e2a6fcf6

5fc6f4cfb0d11e99c439a13b6c247ec3202a9a343df63576ce9f31cffcdbaf76

1472f5f559f90988f886d515f6d6c52e5d30283141ee2f13f92f7e1f7e6b8e9e

ec35c76ad2c8192f09c02eca1f263b406163470ca8438d054db7adcf5bfc0597