Deep Dive: ステルス性の高い新型BlackSuitランサムウェアを暴く

2024年6月8日、株式会社KADOKAWAは、運営する複数のウェブサイトに影響を及ぼすサービス障害を検知しました。この障害は他の業務にも広がり、後にBlackSuit ランサムウェアグループによるサイバー攻撃 であることが判明しました。BlackSuitはこの攻撃を行ったと主張し、身代金の要求が満たされない限り、7月1日に盗んだ情報を公開すると脅迫していました。

BlackSuitと呼ばれるランサムウェアのコードは、悪名高いContiグループの後継とされるRoyalランサムウェアと類似しています。これは、潜在的なつながりや開発者の関連を示唆しています。この関連性については、このテーマについて発表した過去のレポートで詳しく説明しています: 私たちは、 Conti とその派生である BlackBastaの両方を過去調査しています。

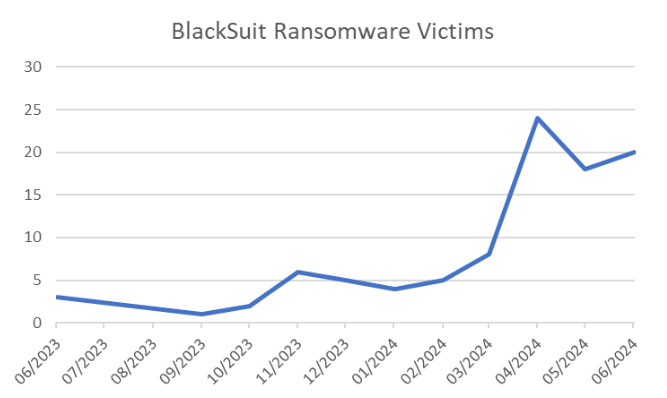

当社の分析によると、Deep Instinctの8ヶ月前のBrainにより、新しい Blacksuit Windows Ransomware の検体を防ぐことがわかりました。しかし、業界全体では、新しいBlackSuitの検体は初期の検体よりも検知率がはるかに低くなっています。上のグラフで示されているように、この低い検知率は、BlackSuitランサムウェアの被害企業数の急激な増加からの分かります。

BlackSuitが使用している検体は、従来型のセキュリティ製品をすり抜けシステムにうまく侵入できるように設計されています。それでは、詳しく見てみましょう。

最新検体の解析

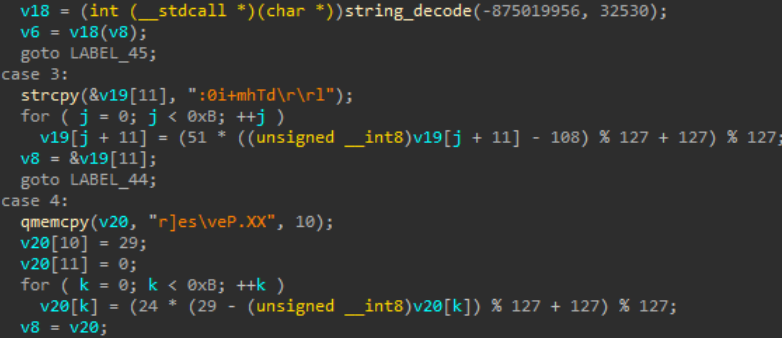

BlackSuitコードの新しい検体は、主にアンチ解析のために文字列やインポートされたDLLをエンコードするような複雑なレイヤーを追加しています。それらはまた、自動エミュレーションをバイパスするために必須のID引数を追加し、新しい検体をより検知しずらくしています。

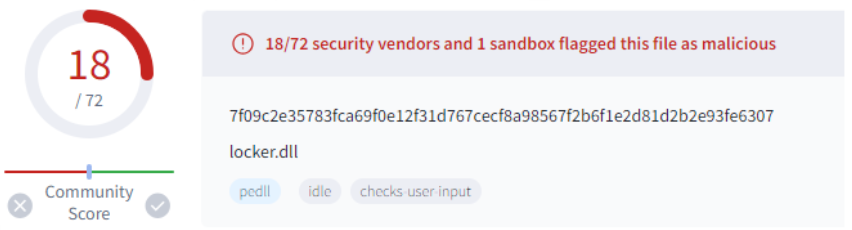

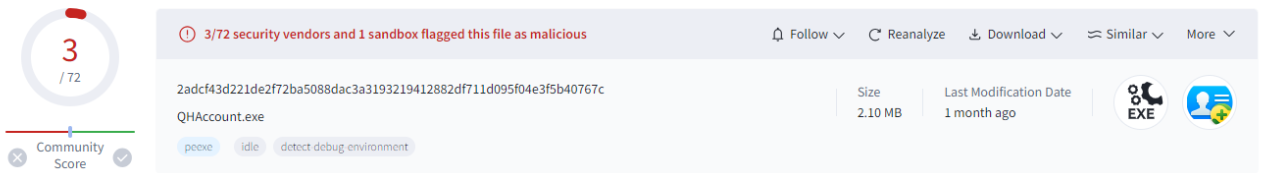

例えば、VirusTotalをみてみると、多くのセキュリティ製品で古いBlacksuit検体の検知率は高いのですが、ここ数カ月の新しい検体については検知率が低くなっています。

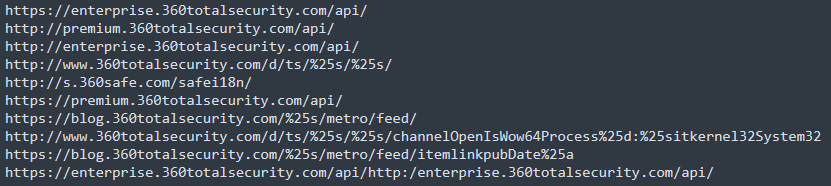

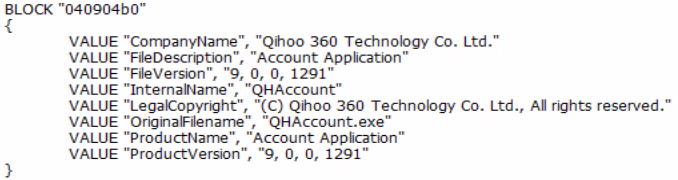

これらの新しい手法の中でもよりインパクトのある変更の1つは、攻撃者が偽のウォーターマーク(電子透かし)を含め、ランサムウェアを既知の無料アンチウイルスであるQihoo 360の正当なファイルの一部として成りすましている点です。このマスキングにより、検出は劇的に難しくなり、他社製品による検知率は大きく低下しました。ランサムウェアは正規のアプリケーションの奥深くに隠されており、ランサムウェアとして動作させるには、コマンドラインでトークンを使用して実行するだけでよいのです。

ファイルは署名されておらず、これは本物のQihooアプリケーションではないことを示しています。機能は他の新しい検体と同じで、使用されているミューテックスも同じです。

実行

以下の動画では、Deep Instinct 脅威ラボチームのメンバーが検体を実行し、BlackSuitの動作を紹介しています。

免責事項: Qihoo 360はBlackSuitとは一切関係ありません。マスキングは、Qihooのアイデンティティになりすました攻撃者の悪質な手口です。

新しい挙動:

Windowsの全サンプルに共通する動作に大きな変更はなく、主な機能は変わりませんが、いくつかのコマンドが変更されました:

-p | このコマンドは、ランサムウェアがファイルの暗号化を試みるTarget Directoryを指定する |

killvm | 仮想マシン (VM) を終了させ、解析対策とする |

allfilesEncrypt | アクセス可能なすべてのファイルを暗号化し、被害を最大化する |

networkEncrypt | 接続されたネットワークドライブ上のファイルを暗号化し、攻撃の拡散を狙う |

localEncrypt | 暗号化をローカルマシンのストレージに制限し、即時の影響を制限する |

percentEncrypt | 指定した割合のファイルを部分的に暗号化する。攻撃中のパフォーマンス上の理由が考えられる |

demonoff | ステルスモードで動作し、検出を困難にする |

list {file} | 暗号化プロセスに含まれる可能性のあるファイルのリスト |

delete | ランサムウェアが実行後に自身を削除するため、捜査の妨げになる可能性がある |

thrcount {number} | 暗号化に使用するスレッド数を指定し、パフォーマンスやリソース使用量に影響を与える |

skip {file} | 暗号化から除外される可能性のあるファイルのリスト(シミュレート) |

noprotect | Ransomwは自己保護メカニズムを無効にし、潜在的な終了を可能にする |

新しいサンプルは、解析を複雑にするためにエンコードされた文字列を持っており、-id <32文字>で供給される必要があります。また、以下のような追加命令も受け取ることができます:

-ep | (以前のpercentEncrypt のように) 暗号化される各ファイルのパーセンテージ、部分暗号化の種類 |

-path | 暗号化する特定のディレクトリ |

-localonly | (以前のnetworkEncrypt の追加) ネットワークドライブを使用しない |

-networkonly | (以前のnetworkEncrypt の追加) ローカルファイルを暗号化しない |

-aavm | (以前のallfilesEncrypt と同様に) すべてを暗号化する |

BlackSuitランサムウェアは他にもいくつかの機能をもっている:

秘密の暗号鍵を得るために非対称鍵交換を開始

簡単なローカル復元を無効にするため、シャドウコピーを削除:

- vssadmin delete shadow /all /quiet

暗号化

暗号化されたファイルに.blacksuitを付加

スキップ:

システムを破壊しないように、実行可能ファイル、ドライバ、インストーラのような様々なファイルタイプをスキップ

既に暗号化されたファイルと身代金のメモ

最終的に、BlackSuit のランサムウェアはセーフモードを無効にし、システムをシャットダウンすることができます:

bcdedit /deletevalue {current} セーフブート

shutdown /r /t 0

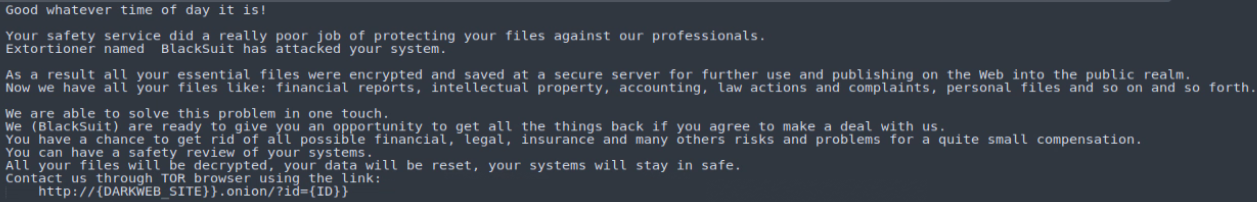

身代金メモを残す: 通常、readme.blacksuit.txtという名前になります。身代金メモのシグネチャ検出を回避するため、コンテンツテキストは暗号化されています。このメモには、身代金交渉のために脅威行為者と連絡するためのリンクが含まれています。

感染経路

一般的な最初の攻撃ベクトルは、RDP(おそらく盗まれた認証情報を使用)、VPNやファイアウォールの脆弱性、オフィスメールの添付ファイル(マクロ)、Torrentウェブサイト、悪意のある広告、およびさまざまなサードパーティーのトロイの木馬です。

攻撃者は、CobaltStrike、WinRAR、PUTTY、Rclone、Advanced IP Scanner、Mimikatz、GMERなどのツールも使用しています。

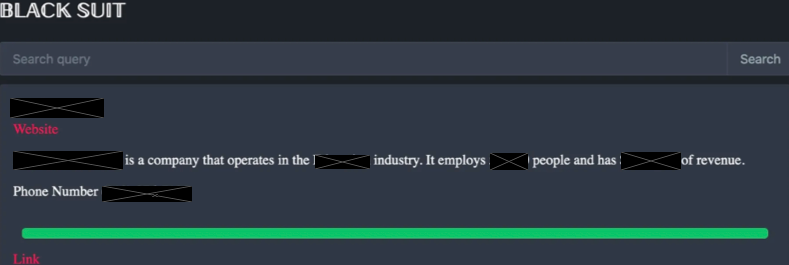

リーク・ニュースサイト

このグループは、DarkWeb上でニュースとリークサイトを運営しています。このサイトには、攻撃者による既知の被害者がすべて含まれています。身代金支払いの期限が終了すると、流出したデータが公開されます。

BlackSuitランサムウェアの被害者とされる人々のデータは、業種、従業員数、売上高、連絡先情報など、組織に関する重要な情報が記載されたプロフィールの下に公開されています。

BlackSuit ランサムウェアから身をを守るために、ぜひDeep Instinctにお問い合わせください。